-----------------------------------------------------------------------------------------------

■資産管理ツールとは

-----------------------------------------------------------------------------------------------

資産管理ツールとは、エンドポイントにエージェントをインストールして従業員を管理することができるツールです。

Windowsアップデートの管理、マイクロソフトのライセンス管理、外部デバイスの制御など多くの機能があり、

従業員のPCを管理したい企業で利用されています。

通常は管理対象となるPC等の機器にエージェントをインストールし、サーバやクラウド上で各機器の情報を管理しています。

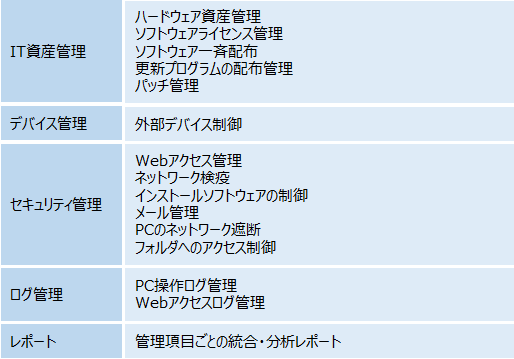

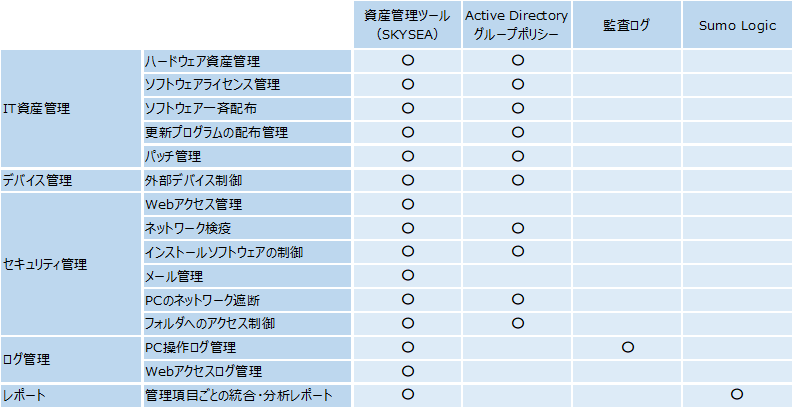

ツールによって違いはありますが、資産管理ツールには次のような機能があります。

資産管理ツールの機能一覧

このように資産管理ツールにはさまざまな機能があります。

それでは、資産管理ツールを利用する目的にはどのようなものがあるのでしょうか。

<資産管理ツールの導入目的>

IT資産の一元管理

・PCやサーバーなどハードウェア資産の管理・把握

・OSやアプリケーションなどのソフトウェア資産の管理・把握

コンプライアンス管理

・ライセンス期限の把握をすることにより、ライセンス違反を防ぐ

セキュリティ管理

・社員のPCに不要/不審なソフトウェアのインストールを防ぐ

・外部デバイスの利用を制御し情報漏洩を防ぐ

コスト削減

・余分なIT資産の購入を防ぐ

・管理者の工数削減

2019年3月~4月に実施されたキーマンズネットの調査によると、資産管理製品はすでに59.9%の企業で導入されているそうです。

多くの企業が上に記載したような目的のために資産管理ツールを導入していますが、実際に利用している企業からは、

次のような課題を耳にすることが増えてきました。

<資産管理ツールの課題>

レポート機能が弱い

資産管理ツールのレポート機能は汎用性がなく、分析したいフォーマットへ変更することができない。

資産管理ツールだけでは社員の行動分析ができない

怪しい行動をしている社員の行動分析をする際、資産管理ツールのログと他のサービスのログを

それぞれ別に分析する必要があり、分析が困難であったり、時間がかかりすぎてしまう。

これらの課題をコストを増やすことなく解決するため、資産管理ツールの代わりにActive Directory グループポリシー

および監査ポリシーを設定し、またSumo Logicを利用して可視化する方法について説明していきます。

-----------------------------------------------------------------------------------------------

■Active Directory グループポリシーでできることは?

-----------------------------------------------------------------------------------------------

グループポリシーとは、Active Directoryドメイン配下のPCに様々なルールを設定し、Active Directoryの

ディレクトリデータベースで管理するというWindowsの機能です。

この機能を利用することで、組織単位でユーザ/PCにプリンターの設定やプロキシ設定などを一括設定

することができます。

またパスワードポリシーやデバイス制御など、様々なセキュリティに関する制限も設定することが可能です。

ローカルコンピューターのセキュリティの基準を管理することができる「ローカルセキュリティポリシー」も

ありますが、ここではActive Directoryの利用を前提としたグループポリシーについて解説していきます。

それでは、まず最初にグループポリシーで具体的にはどんなことが管理できるのでしょうか。

<グループポリシーで設定できること>

■ソフトウェアの設定

・ソフトウェア・インストールの一元管理の設定

■スクリプト

・スタートアッププログラムの設定

■セキュリティの設定

・パスワードポリシー

・ロックアウトポリシー

・監査ポリシー

・イベントログの保存とログの最大サイズの設定を指定

・レジストリ・キーのアクセス権限設定

・ソフトウェア制御

■管理者テンプレート

・ログオン、ログオフのプロセス手順

・ネットワーク接続のプロパティ制御

・Active Directoryでのプリンタ公開

・USB、CD-ROMなどのデバイス制御

・タスクバー、スタートメニューの制御

・デスクトップの制御

・コントロールパネル使用の制御

などなど、そのほか

設定できる項目はなんと4,000以上!

グループポリシーではかなり細かくPCの制御ができることがわかります。

また資産管理ツールで利用されている機能もほとんど含まれています。

資産管理ツールで管理していた範囲にもよりますが、グループポリシーを設定することで

資産管理ツールで管理・制御していたことと同様の制御、もしくはそれ以上の管理・制御を実現できるのです。

では、グループポリシーで制御した項目は、どのように可視化していくことができるのでしょうか。

-----------------------------------------------------------------------------------------------

■監査ポリシー

-----------------------------------------------------------------------------------------------

グループポリシーを可視化したいというときに必要となるのが監査ポリシーです。

Windowsに標準搭載されているイベントビューアーでは各種イベントログを確認することができます。

このログの中にある「セキュリティログ」と呼ばれるログに、ログオン・ログオフ情報など詳細の記録が残されるわけですが、最初からすべてのログが記録されているわけではありません。

管理者がどのログを記録するのかを設定する必要があるのです。

このどのログを記録するのかを決定するのが、「監査ポリシー」です。

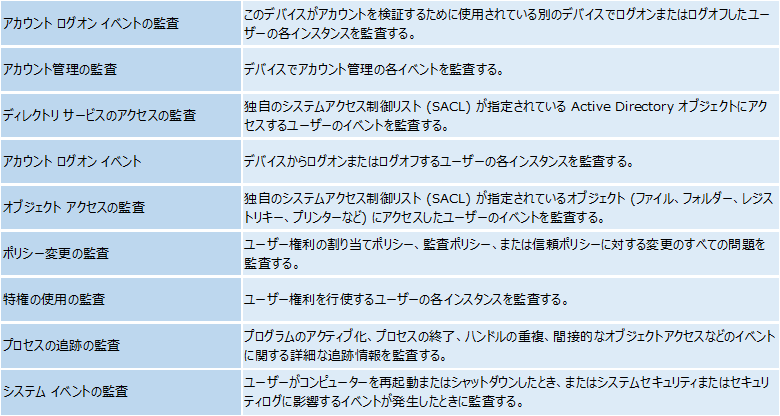

監査ポリシーには「基本的なセキュリティ監査ポリシー」と「高度なセキュリティ監査ポリシー」があります。

それぞれ、どのようなログが記録できるかは次の通りです。

-----------------------------------------------------------------------------------------------

■基本的なセキュリティ監査ポリシー

参照:基本のセキュリティ監査ポリシーの設定

■高度なセキュリティ監査ポリシー

参照:高度なセキュリティ監査オプションを使用したダイナミック アクセス制御オブジェクトの監視

https://docs.microsoft.com/ja-jp/windows/security/threat-protection/auditing/using-advanced-security-auditing-options-to-monitor-dynamic-access-control-objects?

これらの監査ポリシーの中から可視化したい項目を設定することにより、グループポリシーで設定した制御がきちんと実施

できているのか、不審な動きをしているユーザ/PCがないかどうかを可視化するためのログを記録することができるようになります。

可視化するためには必ず必要な設定です。

-----------------------------------------------------------------------------------------------

■Sumo Logicで可視化してみた

-----------------------------------------------------------------------------------------------

これまで見てきた通り、Active Directory グループポリシーを利用して、あらゆる管理・制御ができること、

監査ポリシーを設定することによって、PCの操作ログだけではなくあらゆる行動の記録をログに残すことが

できることがわかりました。

ここで重要になってくるのが、このログをどうやって可視化し、管理していくかということです。

そこでSumo Logicを活用する方法があります。

グループポリシーでは、さまざまなことの制御・管理ができますので、ここでは例として外部デバイスの書き込みに

ついて可視化する方法をみていきたいと思います。

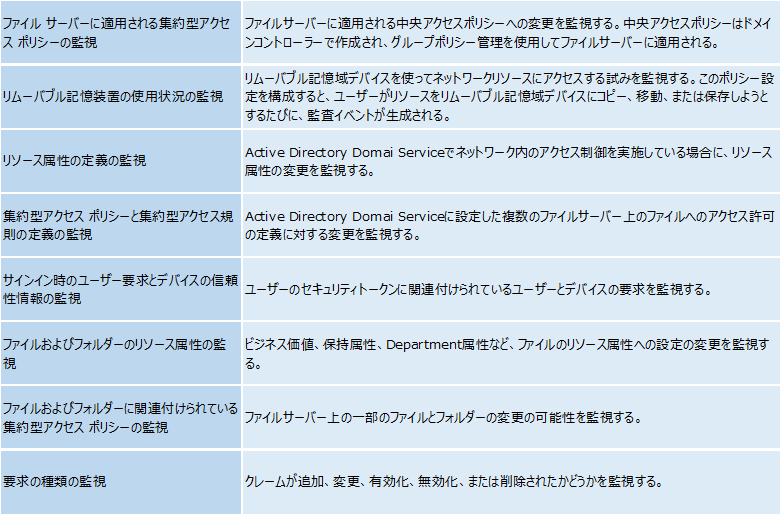

では実際のログがどのようなものか見てみましょう。

<ログのサンプル>

ログの項目「EventCode」で外部デバイスへの書き込みログであるということがわかります。

また「TargetFilename」にはどのようなファイル名で保存されたのかまでを確認することができます。

それではこのログを使いSumo Logicでダッシュボードを作成してみましょう。

<Sumo Logicダッシュボード>

Sumo Logicでダッシュボードを作成することで、どこに所属している、誰が、いつ、どのようなファイルを外部デバイスに

書き込みしたのかをリスト化することができました。

上の例では外部デバイスへの書き込みのみを可視化していますが、ログイン・ログオン失敗回数など、

管理したい項目を可視化することで、ユーザ/PCの行動を一元的に可視化することができます。

下の記載は、資産管理ツールにある機能をグループポリシー、監査ログ、Sumo Logicのどれを活用して

代替できるかを表にしています。

ご覧のように、冒頭に記載した資産管理ツールのほとんどの機能を、Active Directory グループポリシー、

監査ポリシーの設定、そしてSumo Logicによる可視化を実施することで実現することができます。

ここまで、資産管理ツールで制御・管理している部分をActive Directory グループポリシーと

Sumo Logicでどのように可視化できるかということを説明してきましたが、Sumo Logicでは資産管理ツールの

ログはもちろん、Microsoft365、Firewall、G Suiteなど様々なサービスのログも簡単に可視化することができます。

そして複数のサービスのログを相関的に分析することが可能なため、社員の行動分析が必要となった場合にも、時間をかけることなく簡単に分析することが可能となります。

Sumo Logicには様々なサービスのダッシュボードのカタログ(テンプレート)が用意されていますが、

複数のサービスを1つのダッシュボードに表示したいなどのご要望に応じたカスタマイズも弊社では支援いたします。

ご興味のある方はぜひご相談ください!

※本記事はアルプス システム インテグレーション株式会社の独自の調査により作成したものです。

正確な情報は、日本マイクロソフト社のウェブサイトでご確認ください。