自治体セキュリティガイドライン改定の経緯

自治体セキュリティガイドラインは、平成 13 年 3 月 30 日に総務省によって初めて策定され、その後も新たな対策技術の動向など時代に合わせ、改定を重ねてきました。そして令和5年3月、ガバメントクラウドへの対応や、クラウドサービス利用時におけるセキュリティ対策について整理した最新版が公開されました。

★過去の改定概要★

・平成15年3月:①外部委託に関する管理、②情報セキュリティ監査、③無線LAN等の新たな技術動向等を踏まえた記述等の追加

・平成27年3月:「行政手続における特定の個人を識別するための番号の利用等に関する法律(マイナンバー法)」「サイバーセキュリティ基本法」等の成立や新たな対策技術の動向、政府の情報セキュリティ政策の改定を踏まえ一部改定

・平成30年9月:平成27年の日本年金機構における情報流出事案を受け、総務省から地方公共団体に要請された「三層の対策」等の情報セキュリティの抜本的強化策を反映

・令和2年12月:「三層の対策」の効果や課題、新たな時代の要請を踏まえ、セキュリティの確保と効率性・利便性向上を両立させる観点から、情報セキュリティ対策を見直し、その内容を反映

・令和4年3月:令和3年7月に改定された「政府機関等の情報セキュリティ対策のための統一基準群」の内容や地方公共団体のデジタル化の動向を踏まえた内容を反映

出典:総務省 「地方公共団体情報セキュリティ対策の経緯について」

令和5年度におけるセキュリティガイドライン

令和5年に改定された内容は、大きく3つあります。

①クラウドサービス利用に対応したセキュリティ対策

②外部委託先管理のセキュリティ対策強化

③昨今のサイバー攻撃に対するセキュリティ対策

①については、これまで地方公共団体はオンプレミス環境を中心に情報システムを構築・運用してきましたが、自治体自ら構築~保守までを行うケースが多く、その運用面が負担となっていました。こうした背景を踏まえ、政府は各団体の業務負担を軽減するとともに、統一したセキュリティ対策を実施するため、クラウド上の自治体向けITインフラであるガバメントクラウドを構築。地方公共団体が共通して利用できるよう方針を転換しました。これを受けて各団体は令和7年までにガバメントクラウドへの移行を目指すことになり、今回の改定ではクラウドサービスの利用に対応したセキュリティ対策が追加されました。

②については、令和4年に某自治体の再委託先事業者が40万以上の個人情報を含むUSBメモリを紛失した事案を受けて、より強度な外部委託先への管理が求められることとなりました。

③については、昨今サイバー攻撃によって重要インフラが数日~数か月に及ぶ業務停止に陥り、身代金を要求されるなどの被害が増えていることから、地方公共団体におけるサイバー攻撃への対策の強化が明記されました。

近年は国内の自治体でもサイバー攻撃によってWebサイトの閲覧に障害が発生したり、議会のネット中継が一時閉鎖に追い込まれたりなどの事案が発生しています。よって喫緊の対策が求められており、皆様の関心も高いところかと思いますので、今回は③の「昨今のサイバー攻撃に対するセキュリティ対策」を取り上げて説明することにします。

なお、その他の詳しい改定内容や改定ポイントについてはホワイトペーパーにて別途解説していますので、そちらをご覧ください。

昨今のサイバー攻撃に対するセキュリティ対策の事例

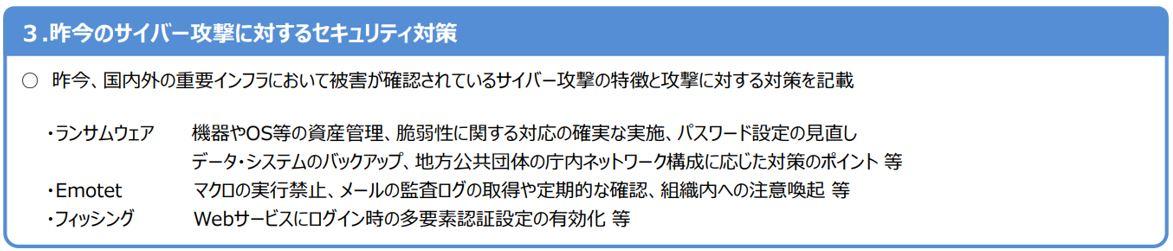

今回の自治体セキュリティガイドラインでは、国内外の重要インフラにおいて昨今確認されたサイバー攻撃の特徴と、攻撃への対策が新たに記載されました。具体的には、ランサムウェア、フィッシング、Emotet(エモテット)への対策が示されています。

出典:「令和4年度「地方公共団体における情報セキュリティポリシーに関するガイドライン」改定の概要」

https://www.soumu.go.jp/main_content/000873064.pdf

ランサムウェア、フィッシング、Emotetの脅威と対策の深掘り

ランサムウェア攻撃はVPN機器などのネットワークから、フィッシングとEmotetはメールからの攻撃が主な手法となっています。ここではそれぞれの脅威の概要と、自治体セキュリティガイドラインに記載されている対策、それによって得られる効果についてご紹介します。

1)ランサムウェア対策

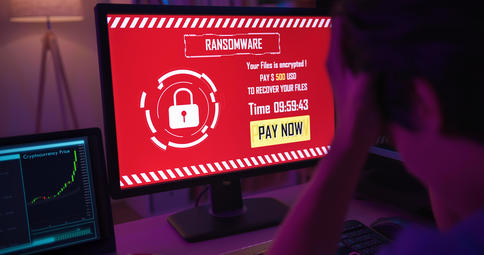

ランサムウェアとは

ランサムウェアとは「Ransom(身代金)」と「Software (ソフトウェア)」を組み合わせた造語です。PC等の端末に感染してファイルを暗号化し、その解除と引き換えに金銭を要求するものです。金銭を支払わない場合は、ファイルの内容を公開すると脅迫するケースもあります。

感染経路は、①VPN等のネットワーク機器の脆弱性を利用した侵入、②リモートデスクトップからの侵入、③メールやその添付ファイルからが多いことが、警察庁によって報告されています。

また、USBメモリ等の記録媒体を介して感染することも想定されます。

出典:「令和 4 年上半期におけるサイバー空間をめぐる脅威の情報等について」https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_cyber_jousei.pdf

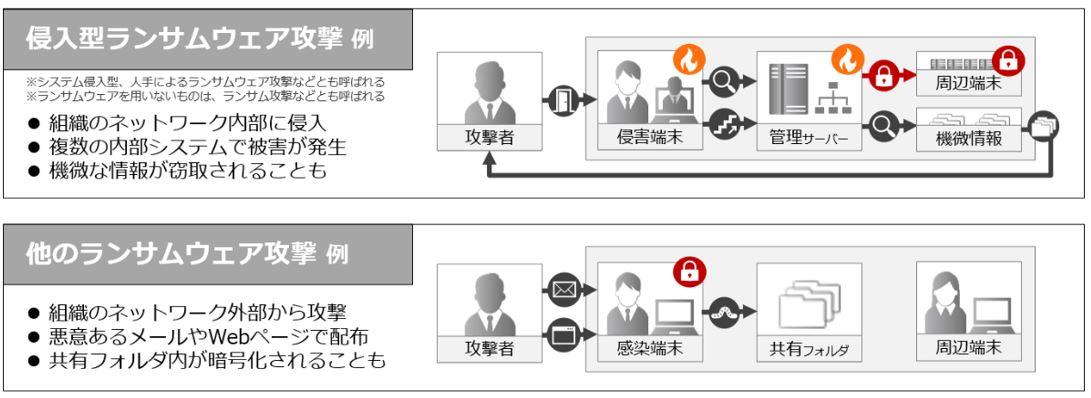

攻撃イメージ図

出典:IPA(行政独立法人情報処理推進機構)「侵入型ランサムウェア攻撃を受けたら読むFAQ」https://www.jpcert.or.jp/magazine/security/ransom-faq.html

自治体セキュリティガイドラインに記載の対策方法

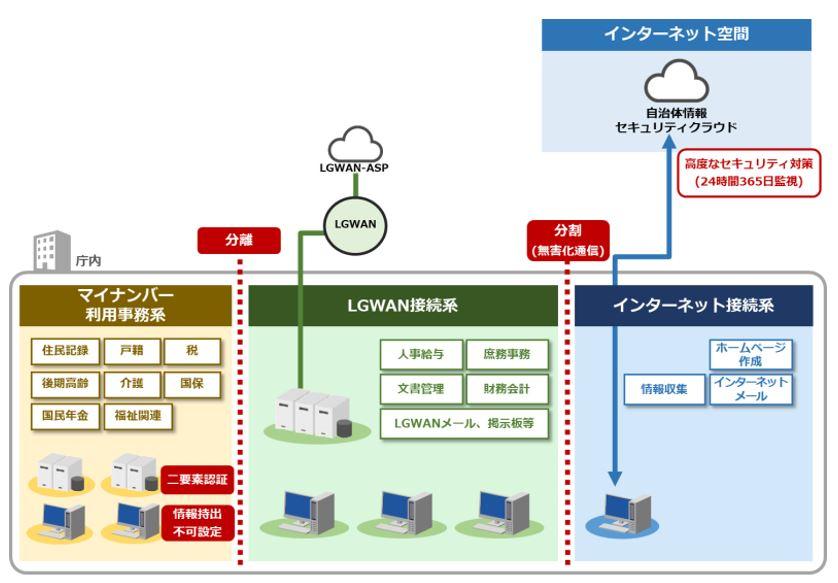

自治体セキュリティガイドラインには、共通の対策に加えて、モデル (αモデル、βモデル、β'モデル)ごとに対応するように記載されています。

<共通事項>

・自治体情報セキュリティクラウドを介してインターネットを利用する。また、ネットワークの分離や分割を正しく設定し、定期的に設定が正しくできていることを確認する。

・機器やOS等の資産管理を行い、最新の脆弱性情報を漏れなく収集する。収集した情報に基づいて修正の実施までの仕組みが整っていることを確認する。

・第三者に推測されないパスワードを設定する。また、他の端末やシステムでの使い回しをしない。

・ランサムウェアの犯罪手口とその対策に関する注意喚起と啓発を行う。

・データをバックアップし、ネットワークから切り離されたオフラインのディスクや媒体等への保管を検討する。

<α モデルの場合>

~構成図~

・必要のない通信や不要なサービスが設定されていないこと、ソフトウェア・機器の設定が正しく実施されていることを定期的に確認する。また、脆弱性が見つかった場合は、速やかに修正する。

・メールやファイルの無害化を実施する。

・インターネット接続系およびLGWAN接続系の端末におけるウイルス対策ソフトを導入し、定義ファイルやOS等の修正プログラム等の更新を確認する。

・OS 等の権限において、最小権限の設定になっていることを確認する。

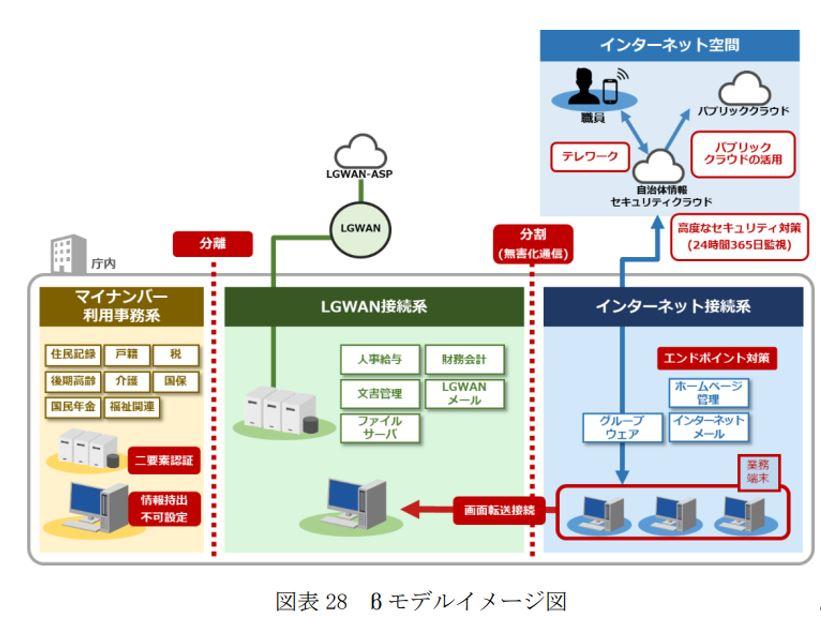

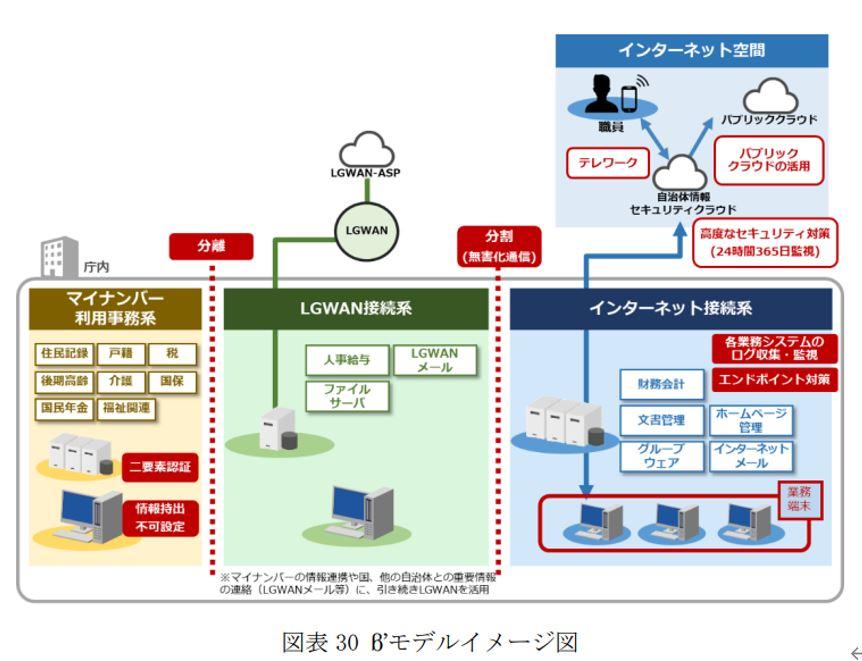

<β モデル、β'モデルの場合>

~構成図~

- βモデル

- β'モデル

出典:総務省「地方公共団体における 情報セキュリティポリシーに関するガイドライン(令和 5 年 3 月版) 」

https://www.soumu.go.jp/main_content/000870997.pdf

・脆弱性の修正は速やかに実施する。

・外部からシステムにアクセスする場合、二要素認証などで許可された利用者のみがアクセスできる仕組みとする。

・インターネット接続系に配置した各システム、機器、OS 等の資産管理を最新状態に保つ。

・正しいログの取得と分析ができていることを確認する。

・端末内に侵入したマルウェアなどの不審な行動を検知できることを確認する。

β、β'モデルでの対策としては、機器やネットワーク内での不審な挙動のログを正しく取得でき、履歴の分析ができていることの確認が大切です。マルウェアなどの不審な行動の検知は、自治体セキュリティガイドラインに記載されているように、各端末内にエンドポイント対策を実装することで可能になります。

また、こうした対策のすべてを各自治体の職員が行うのは担当者に大きな負担を強いることになります。そこで、ネットワーク機器やシステムの導入事業者や保守事業者との役割分担を明確化し、保守契約を結ぶことが重要です。

2)フィッシング対策

フィッシングとは

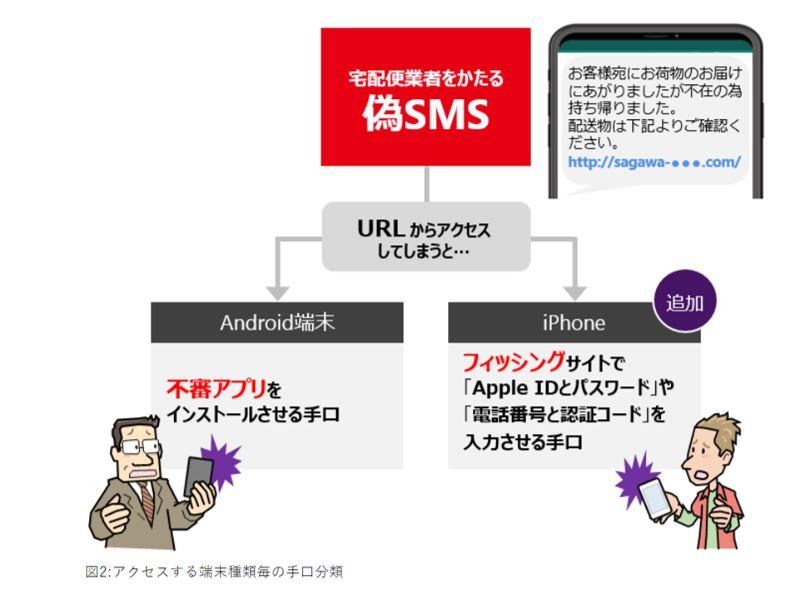

フィッシングとは、金銭や個人情報を得るために、クレジットカード会社やECサイト企業を装い、電子メールのリンクから偽サイトに誘導して、クレジットカード情報や個人情報などを取得する手法です。

攻撃イメージ図

出典:IPA(行政独立法人情報処理推進機構)「アクセスする端末種類毎の手口分類」

https://www.ipa.go.jp/security/anshin/attention/2018/mgdayori20181129.html

自治体セキュリティガイドラインには、クラウドサービス利用時の対策例が記載されています。

クラウドサービスは、インターネットに接続できればどこからでもアクセスできるため、フィッシングによる中間者攻撃などによるID/パスワードの漏えいに注意する必要があります。

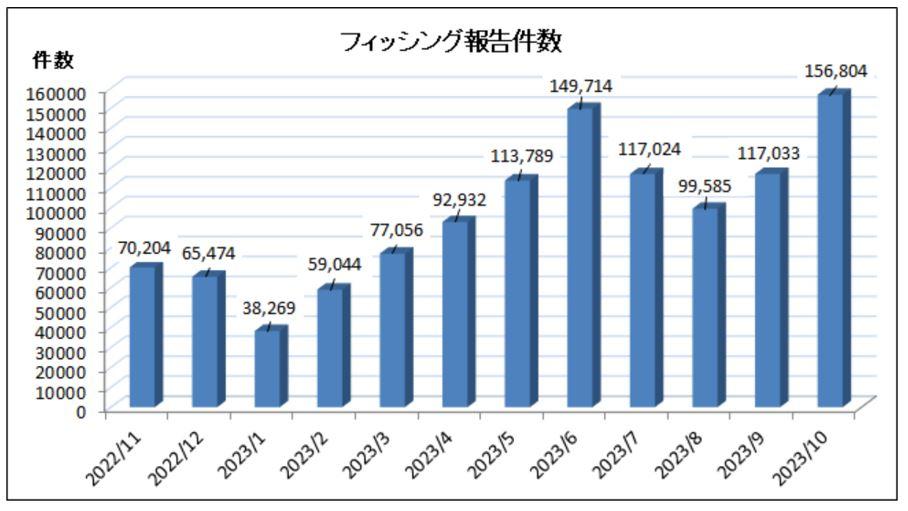

フィッシング対策協議会によると、令和年10月のフィッシング被害報告件数は、約15万7千件でした。6〜8月にかけては下降傾向にありましたが、9月は前月との比較で約4万件の増加があり、再び上昇に転じていることから注意が必要です。

出典:フィッシッグ対策協議会「2023/10 フィッシング報告状況」

https://www.antiphishing.jp/report/monthly/202310.html

・自治体セキュリティガイドライン記載のフィッシング対策

クラウドサービスを利用する場合、ID/パスワードといった知識認証だけでなく、セキュリティカード等の所持認証や、指紋等の生体認証などを2つ以上組み合わせた多要素認証の利用も想定されています。中でもパスワードは、複数サービスでの使い回しや、単純で覚えやすい脆弱なものが使用されるリスクが高いことから、重要な認証プロセスにおいては多要素認証が必須と考えられます。

また、自治体セキュリティガイドラインには記載されていませんが、Webフィルタリング製品を使うことで、そもそもアクセスさせないという方法も有効です。例えば、フィッシング詐欺メールやWeb検索でフィッシング関連サイトに気づかずクリックしてしまった場合も、フィルタリングデータベースの判定により脅威のあるサイトへのアクセスをブロックできます。

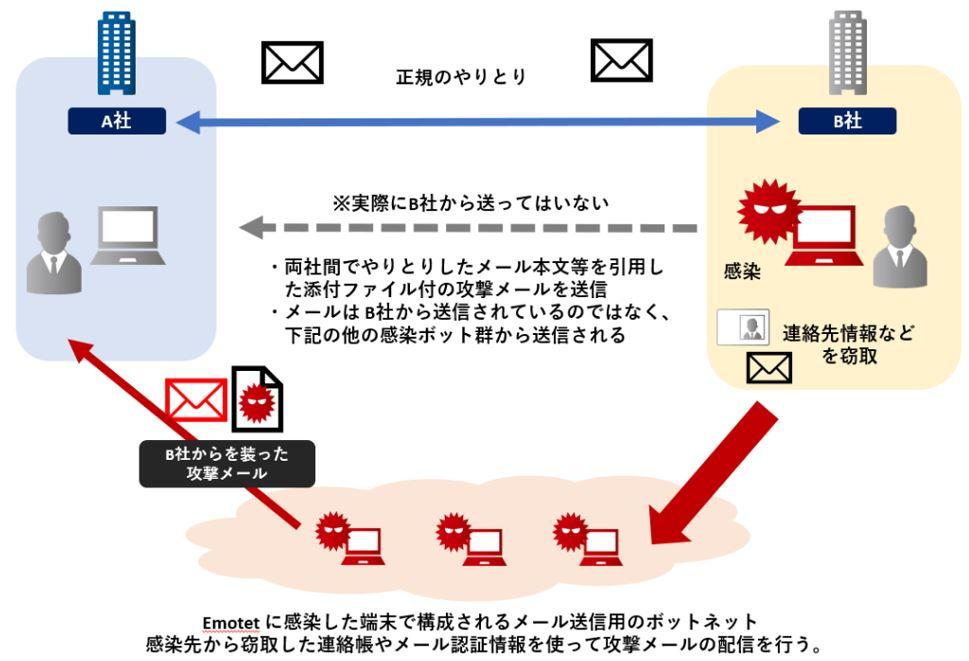

3)Emotet対策

Emotetとは、マルウェアの一種です。攻撃者は、メールに悪意あるマクロ付きのWordファイルなどを添付し、受信者がデバイス上でファイルを開くとウイルスに感染させるという手口が主流です。

攻撃イメージ図

出典:JPSERT/CC

自治体セキュリティガイドライン記載のEmotetへの対策

Emotetへの感染を防ぎ、被害を最小限にとどめるための対策として、以下の記載があります。

・組織内への注意喚起の実施

・信頼できない Word 文書や Excel ファイルにおけるマクロの実行禁止

・メールの監査ログの取得や SOC による常時監視

・ダウンローダーがC&C サーバと通信できないネットワーク環境を構築

・暗号化ファイルが添付されたメールの着信をゲートウェイで拒否

例えば、「信頼できない Word 文書や Excel ファイルにおけるマクロの実行禁止」であれば、メールに添付された添付ファイルをダウンロードする際に、ファイル無害化を実行しマクロを除去する方法があります。

それぞれ対策で得られる効果

自治体は住民の個人情報を取り扱っていることもあり、セキュリティインシデントから情報を守ることは必須の責務と言えます。また、サイバー攻撃の被害に遭うと、数日~数か月わたって業務が停止してしまうケースもあり、住民に迷惑・不便を掛けることになります。

メールやネットワーク機器への侵入対策により、住民の個人情報漏えいを防ぐだけでなく、早めの検知などによって被害の拡大を抑えることも重要です。

まとめ

サイバー攻撃の巧妙化やクラウド化等時代の変化に伴い、自治体における情報セキュリティ対策は、さらなる強化に向けて見直しが求められています。今回の記事では、新たな自治体セキュリティガイドラインにおける3つの改定ポイントの中から、特に皆様の関心が高いであろう「昨今のサイバー攻撃に対するセキュリティ対策」についてご紹介しました。

その他の改定ポイントについてご興味のある方は、ホワイトペーパーも併せてご覧ください。

なおALSIでは、ランサムウェアやフィッシング、Emotetの対策ソリューションとして、URLフィルタリング製品やメールセキュリティ製品、αモデルにおけるインターネット分離・ファイル無害化製品などを提供しています。セキュリティ対策についてお悩みの方はもちろん、こうした製品について詳しい情報をお知りになりたい場合も、ぜひALSIまでご相談ください。