リモートメンテナンスに潜むセキュリティリスク ~「不正ログイン・なりすまし」を根本的に防ぐ脱VPNとは?~

リモートメンテナンスとは、ネットワーク経由で遠隔地からコンピュータを介してシステムにアクセスし、メンテナンスを実施することです。従来、現地作業を前提としていたメンテナンス業務をリモート化することで、会社からお客様のシステム保守やトラブル対応などが可能となりました。しかし、近年このリモートメンテナンス用のVPNやリモートデスクトップの通信が狙われ、サイバー攻撃を受ける被害が増加しています。本記事ではリモートメンテナンスに潜むセキュリティリスクと効果的な対策について解説します。

リモートメンテナンスの必要性

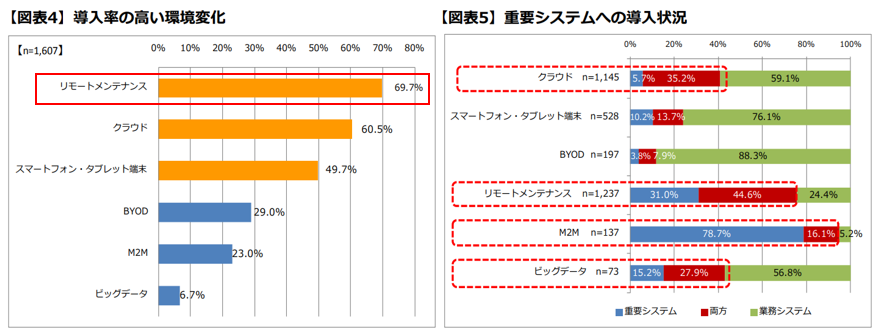

リモートメンテナンスは、通信技術を活用して遠隔地からでも設備やシステムの運用保守作業、トラブル発生時(故障・バグなど)の即時対応を可能にする手法です。この手法により、現場に訪問する回数を減らし、効率的で迅速な対応が可能となります。内閣サイバーセキュリティセンター(NISC)のによると、リモートメンテナンスの導入率は約70%となっています。

出典:NISC「次期行動計画の策定に向けた重要インフラ分野におけるIT環境変化及び実態調査報告書」(fy26_it_env.pdf)

リモートメンテナンスが普及した背景には、人手不足が大きく関係していると考えています。リモートでの対応により、場所や距離を気にすることなく、基幹システムや業務システムなどのトラブル発生から復旧、運用保守まで、専門的な知識とスキルを持った技術者が迅速に対応できるようになり、遠隔地から複数現場の効率的なサポートを実現します。

リモートメンテナンスを活用するメリットは以下の2点です。

① ダウンタイムの短縮

リモートメンテナンスを利用しない場合、何らかの不具合が発生するとベンダーから派遣された技術者が現地で状況の把握を行います。その後、場合によっては把握した情報を持ち帰ったうえで必要な対策を検討し、再度現地に赴くことになります。

リモートアクセスによるサポートの場合、専門知識のある技術者が遠隔から現地環境に接続し、異常箇所の特定や原因の把握、対策方法を検討することが可能となります。

② 運用コストの低減

ベンダーの保守担当者が現地へ出向く頻度を減らすことで、移動時間や緊急時の対応における作業時間の短縮ができ、作業時間や運用保守費用の大幅な削減につながります。また、リモートメンテナンスは遠隔地からの対応が可能なため、担当技術者では対応が難しい場合、高度な専門知識を持った別の技術者によるサポートが可能です。

リモートメンテナンスに潜むセキュリティリスク

リモートメンテナンスを利用するメリットは上記の通りですが、懸念されるのがセキュリティリスクです。リモートメンテナンスは利便性が高い技術ですが、外部から企業や組織への不正アクセスやサイバー攻撃により、重要なデータを盗み出されるリスクがあります。主なセキュリティリスクは以下の3点です。

① 不正アクセスのリスク

不正アクセスとは、悪意のある第三者がインターネット経由でシステムに侵入し、機密情報へアクセスする行為です。事前に通信データを盗聴し、ログイン情報を入手してシステムへの侵入を行います。他にも、古いソフトウェアやVPNを利用していると脆弱性を突いてシステムに侵入される恐れがあります。一度侵入されると、企業が保有する顧客データや財務情報などの機密情報が盗まれる危険性があります。

② 通信傍受のリスク

通信に使用しているデータが暗号化されていない場合、データを傍受される可能性があります。具体例として、セキュリティが不十分なネットワーク(公共Wi-Fi等のネットワーク)を経由して、業務データを転送する際に個人情報が流出するケースがあります。

③ マルウェア感染のリスク

リモートメンテナンス時に利用するVPNやリモートデスクトップ等の通信を介して、社内システムがマルウェアに感染します。攻撃側は、社内システムのActive Directoryに関する特権を奪い、さまざまなサーバーや端末へアクセスして機密データを窃取したり、ランサムウェア等のマルウェアを展開したりするケースがあります。

VPN経由によるリモートメンテナンスの課題

次に、リモートメンテナンスに潜む課題を考えていきます。リモートメンテナンスの仕組みとして、VPNやリモートデスクトップを活用しているケースが多いのではないでしょうか。その場合、VPNのID・パスワードが漏洩してしまう、VPNの脆弱性を突かれる、リモートデスクトップの仕組みを悪用されるなどのリスクがあり、サイバー攻撃の温床となっています。

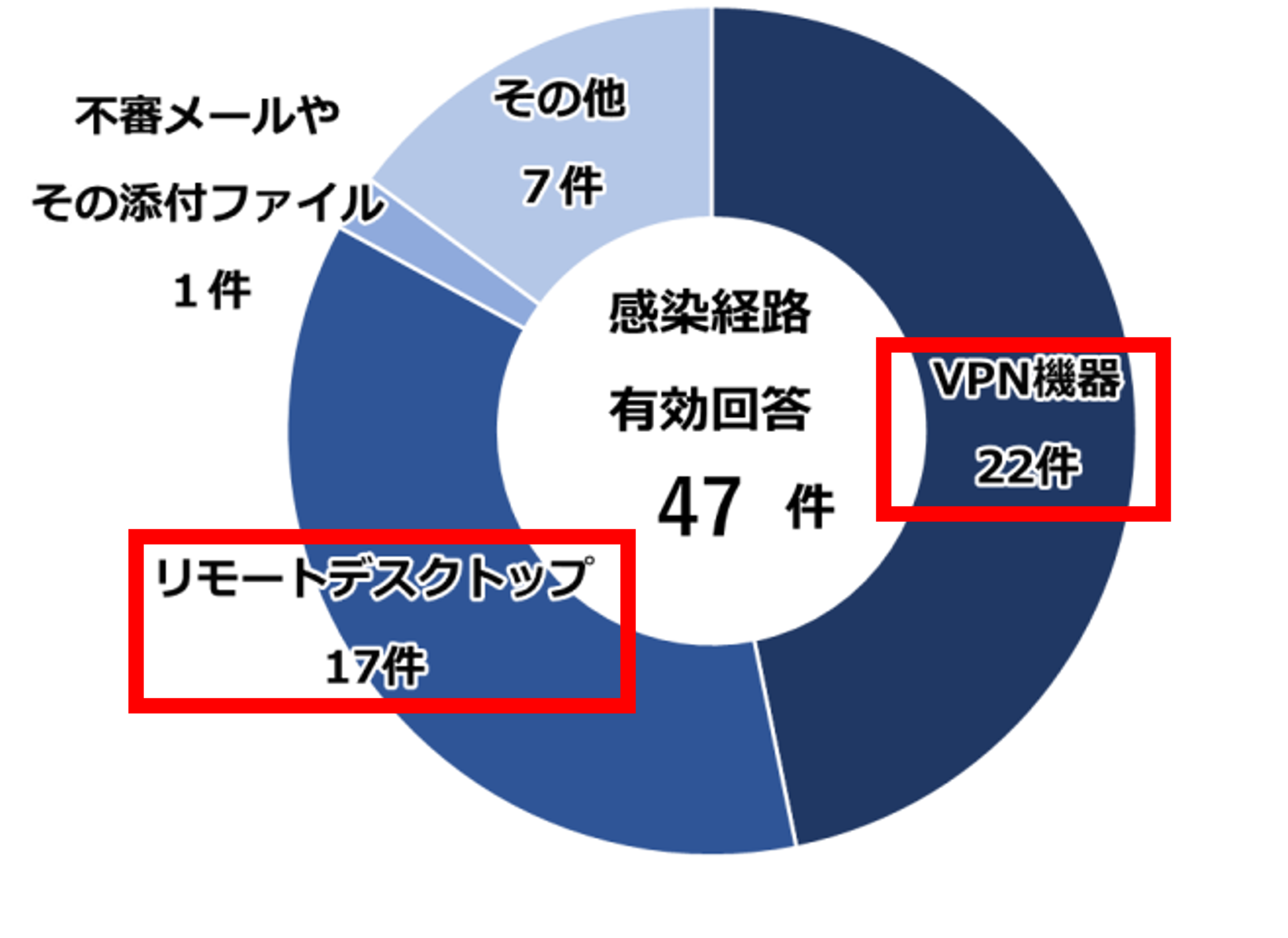

警察庁発表の「令和6年上期におけるサイバー空間をめぐる脅威の情勢等について」のデータを以下に示します。

出典:警察庁「令和6年上期におけるサイバー空間をめぐる脅威の情勢等について」

このデータは、ランサムウェアの感染経路を示しています。実際に感染経路の要因としてVPN機器が22件、リモートデスクトップが17件となっています。これらはいずれもリモートメンテナンスの仕組みとして利用されているものです。

ちなみにVPN機器が感染経路となった国内におけるランサムウェアでは、VPNの脆弱性が指摘されるケースが急増しています。大きなニュースとなった2021年の某病院、2022年の3月の某製造業、同年10月の某医療機関はいずれもVPN機器から侵入された事例です。また、2023年の某港事例もVPN経由の可能性が高いことが指摘されています。

従来の対策

このように、VPN機器やリモートデスクトップを介して社内ネットワークに侵入され、ランサムウェア攻撃を仕掛けられる事例が大きなニュースとなっています。現状、こういった攻撃の対策としてあげられているのが「脆弱性対応」です。

脆弱性対応とは脆弱性(セキュリティの脆弱な点や弱点)を特定し、修正を加える・パッチ適用することです。しかし、近年ではサイバー攻撃が巧妙化し、さまざまな機器で脆弱性が指摘されています。

とあるセキュリティ機器では、2023年4月~2024年3月の間で127件の脆弱性情報が公開されています。これらの最新情報を常にキャッチアップし、修正が加えられたパッチをあて続ける脆弱性対応は、人手不足が深刻化する情報システム部では現実的に難しくなっていると考えます。

求められるのは、脆弱性対応が不要でID・PWの認証を行わない"脱VPN"サービス

脆弱性対応以外にもVPNに紐づくユーザID・パスワードの問題を検討する必要があります。近年、ユーザID・パスワードを含む個人情報漏洩のニュースを目にする機会が増えましたが、その原因の一つに、盗み出された個人情報、特にユーザID・パスワード等がダークウェブ上に公開されていることがあげられます。悪意を持った攻撃者がこれらの情報を悪用し、実際にサイバー攻撃を仕掛けています。したがって、ID・パスワードが漏洩する前提で従来のVPN(ID・パスワード)による認証を使うのではなく、ID・パスワードを必要としない「脱VPN」での認証を実現するセキュリティ対策が必要です。

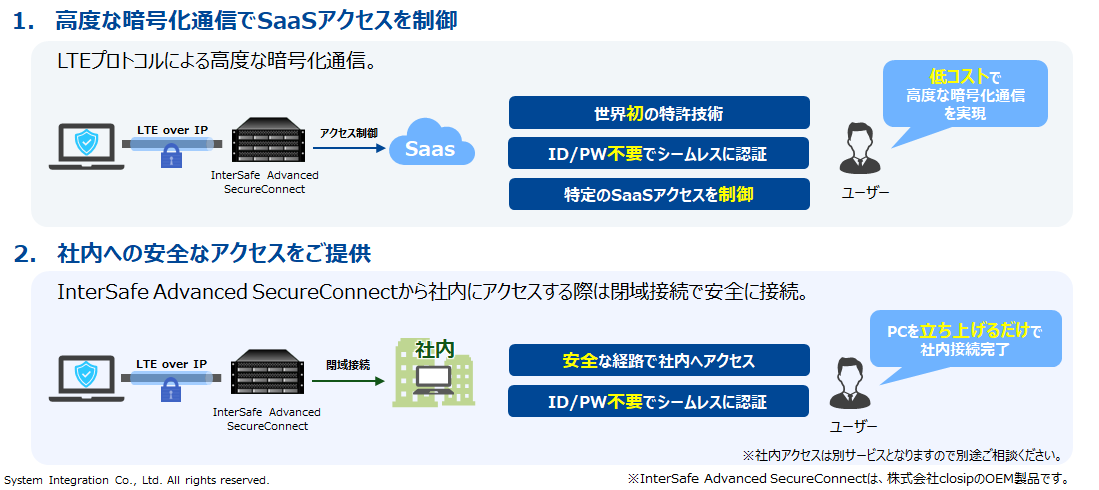

脱VPNを実現する"InterSafe Advanced SecureConnect"

ALSIでは、を実現する製品として、「InterSafe Advanced SecureConnect」を提案しています。「InterSafe Advanced SecureConnect」は、複雑な設定は不要でデバイスにエージェントとソフトウェアSIMをインストールするだけで、ソフトウェアSIMによる認証と管理を提供する製品で、脆弱性対応が不要かつ、ID・パスワード認証を行わない製品です。

その他にも、グローバルIP固定でのアクセス制御が可能、1ライセンスからサービス契約可能などのメリットもあります。