タイムリミットは2分!被害拡大に繋がるラテラルムーブメントを防止する重要性とセキュリティ対策のポイントを解説

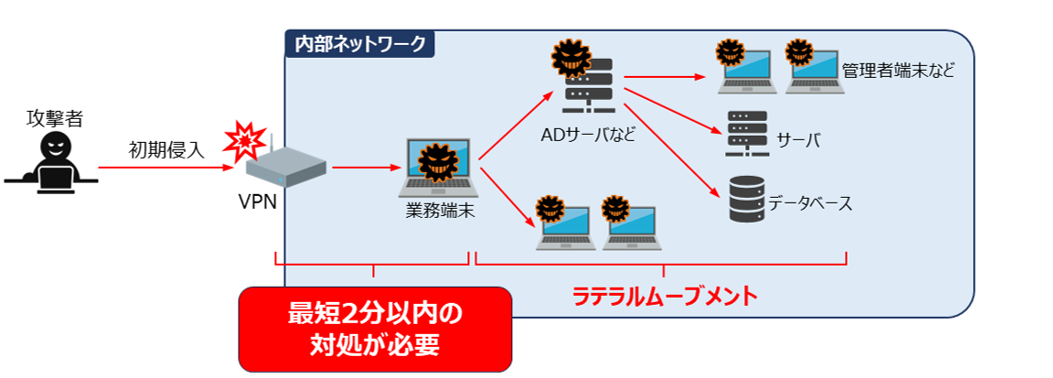

「ラテラルムーブメント」とは、攻撃者が標的のネットワークに侵入した後、ネットワーク内を水平方向に移動しながら侵害範囲を徐々に拡大していく攻撃手法です。ラテラルムーブメントを防ぐためには、ラテラルムーブメントが開始される前に脅威を検知し隔離するEDRの導入が効果的です。しかし、ラテラルムーブメントは侵入後最短2分以内で開始されるため、検知から対処完了まで60分を要する一般的なEDRでは防ぐことが難しいのが実情です。本記事では、ラテラルムーブメントの攻撃手法と被害事例を解説し、対策のポイントと、1分以内の高速対応で被害を最小化する方法をご紹介します。

ラテラルムーブメントがなぜ注目されるのか?

「ラテラルムーブメント」とは、外部の攻撃者やマルウェアが標的のネットワークに侵入した後、ネットワーク内を水平方向に移動しながら侵害範囲を徐々に拡大していく攻撃手法です。標的型メールやマルウェアによって内部のネットワークに侵入した攻撃者は、認証情報や脆弱性を悪用して正規ユーザー(管理者権限など)になりすまし、より深くシステムに侵入することで、機密情報などの価値の高い資産にアクセスします。

このラテラルムーブメントを利用した攻撃として代表的なのが「ランサムウェア攻撃」です。攻撃者はラテラルムーブメントによってネットワーク内を動き回り、目的のサーバーとデータに到達すると、ランサムウェアに感染させてデータを窃取・暗号化します。ラテラルムーブメントが実施されると機密情報などが被害を受けるため、企業にとってより深刻なダメージを与えることになります。その他にも、データ流出、スパイ活動などの攻撃に利用されることがあります。

ラテラルムーブメントの流れ

ラテラルムーブメントは以下のような手順で実施されます。

① 侵入地点との接続を確立

攻撃者はVPNなどからエンドポイントへの侵入を成功させると、その侵入地点といつでも通信ができるように、C&Cサーバー間の接続を確立します。

② ネットワーク内の探索

侵入経路を確立した攻撃者は、ネットワーク内を探索し脆弱性のある場所を把握します。ネットワーク内に到達可能なサーバーのIPアドレス・ポート番号などが存在するかを見つけたり、アカウントのID・パスワードなどの認証情報を集めたり、さまざまな手段で組織のネットワーク内で攻撃の標的を見つけ出します。

③ 特権昇格

②で得たアカウントの認証情報を利用して、より高い権限をもつ管理者権限アカウントなどの認証情報を取得します。

攻撃者は、機密情報などの標的に到達するために必要なアクセス権を取得するために、管理者レベルの特権を必要とします。そのため、管理者権限を取得するまでネットワーク内を水平方向に移動し、さまざまなシステムやアカウントにアクセスします。管理者権限を取得すると、実質的にネットワーク全体をコントロールできるようになります。

④ 機密情報へのアクセス

管理者権限を取得すると、機密情報などへアクセスしデータを窃取・暗号化したり、ダークウェブ上に公開したりします。

さらに、ラテラルムーブメントは、セキュリティシステムに気づかれないように長期間に渡って行われます。気づいたときには「脅威が企業全体に広がっていた」という取り返しのつかない状況に陥ります。

ラテラルムーブメントによる被害

ラテラルムーブメントによって甚大な被害が及んだ大きな事例として、2021年10月に発生した徳島県つるぎ町立半田病院のランサムウェア被害事例があります。

この事例では、ランサムウェアによって電子カルテや会計などすべてのシステムがダウンし、約8万5千人分の患者データが暗号化され閲覧できなくなりました。感染後はネットワークの遮断や端末の停止を行い、救急や新規患者の受け入れを中止、手術も可能な限り延期にするなど、病院としての機能は事実上停止する状態に陥りました。

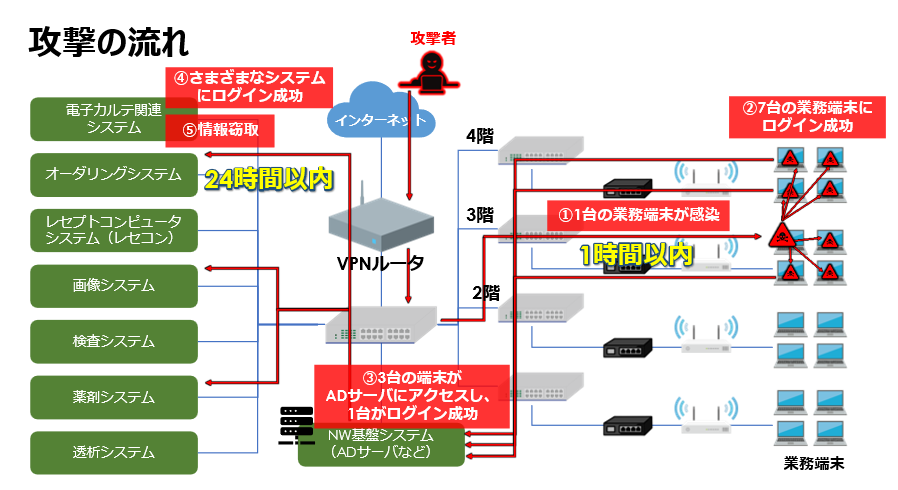

VPN侵入後の攻撃の流れは以下の通りです。

① 攻撃者はVPN機器から院内ネットワークに侵入し、インシデント発覚時刻である 2021年10月31日0時頃を起点として、前後1時間以内に3階の業務用端末の1台に侵入。

② この端末から3階、4階の業務用端末7台の端末へのログインに成功。

③ ログイン元となった3階の端末と次に感染した7台の端末のうち、3台の端末がADサーバーへ接続し、そのうち1台がADサーバーへのログインに成功。

④ 発生から24時間以内にさまざまなシステムにログインされ、情報を窃取、暗号化された。

このように、初期侵入から1時間以内にラテラルムーブメントが開始され、ADサーバーにも侵入された結果、院内ほとんどの端末やサーバーに侵入されました。電子カルテシステムを含む医療システム系のサーバーも暗号化されました。

このように、初期侵入から1時間以内にラテラルムーブメントが開始され、ADサーバーにも侵入された結果、院内ほとんどの端末やサーバーに侵入されました。電子カルテシステムを含む医療システム系のサーバーも暗号化されました。

なお、最初にログインされた7台のうち1台の端末から、インシデント発生時刻の 24 時間以内にAD サーバー、印刷サーバー等を含む18 台の端末にログインされていたことが確認されています。最終的には、ログインに成功している端末9台、データの暗号化が確認されている端末15台、ログイン・データ暗号化のどちらも確認されている端末16台の合計40台の端末が今回の攻撃による被害や影響を受けました。

この被害の結果、損害額は2億円以上、診療再開までに2か月以上を要したと言われています。

ラテラルムーブメントに効果的な対策

このように、ラテラルムーブメントが実施されると複数の端末に被害が拡大し、企業は致命的なダメージを被ることになります。また、ラテラルムーブメントが開始されてしまうと検知することが難しく、「気づいたときには大きな被害に発展していた」という事態になりかねません。そこでセキュリティ対策として有効なのが、EDRによるエンドポイントの保護です。EDRは、PCやサーバーといったエンドポイントの状況、通信内容などをリアルタイムで監視し、不審な挙動や行動パターンを検出すると、速やかに管理者へと通知します。感染した端末をラテラルムーブメントが開始される前に隔離することで被害を最小限に抑え、攻撃からネットワーク全体を守ることができます。

EDRの選定ポイントは"対応スピード"

ラテラルムーブメントの対策として有効なEDRですが、導入するにあたっては"対応スピード"という観点が重要です。

なぜ対応スピードがポイントになるか、もう少し詳しくご説明します。

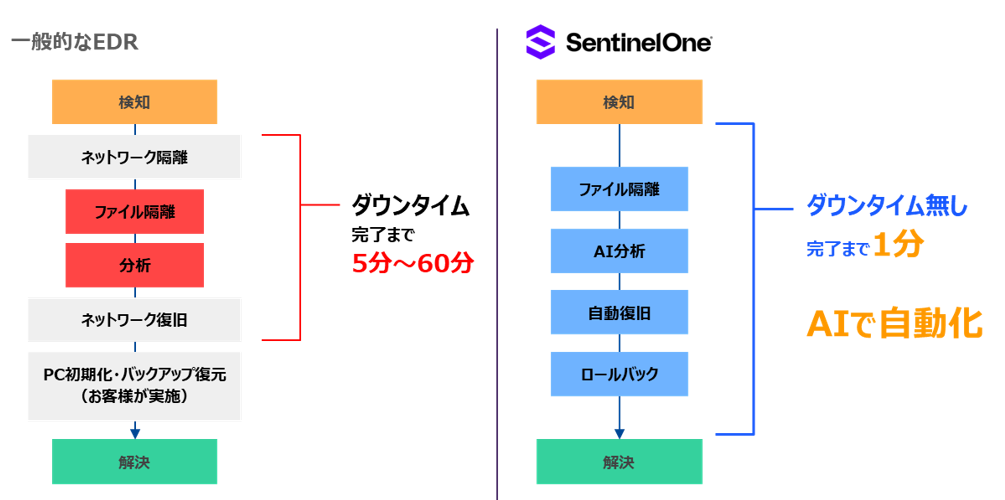

まず一般的なEDRは、マルウェア検知後に人が調査を実施しながら重要度によってインシデント対応を行う必要があるため、検知から対応完了まで60分程度かかると言われています。

一方で、攻撃者が侵入してからラテラルムーブメントが開始されるまでの最短時間は2分7秒、平均時間は62分という調査結果があります。前述したように、サイバー攻撃の被害を最小限に抑えるためには、ラテラルムーブメントが開始される前に対処する必要があります。しかし、対処に60分を要する一般的なEDRではラテラルムーブメントを確実に防ぐことができず、攻撃者に侵入されてから最短2分以内に対処できるEDRが必要です。

AIが1分以内に対処する次世代のEDR "SentinelOne"

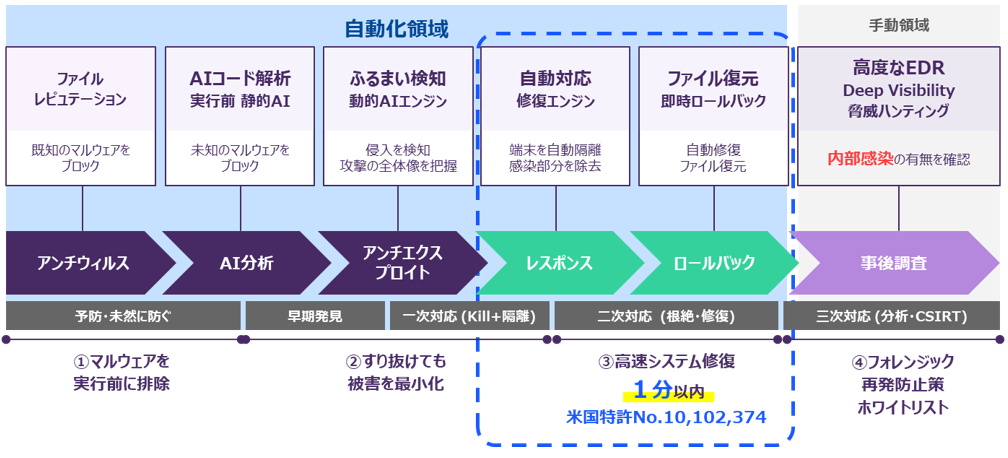

ALSIでは、検知から対処まで1分以内で完了する"SentinelOne"をご提供しています。

SentinelOneはAIによる自動対応でインシデントへの高速対応を実現します。インシデントが発生しファイルが破損したとしても、AIが1分以内に自動で修復、復元します。そのため、脅威を検知してからラテラルムーブメントが開始されるまでの間にインシデント対応が完了します。また、MITRE Engenuity ATT&CKでは、5年連続で最も優秀な成績を収めています。GartnerのMagic Quadrantではリーダーの評価を獲得し、Gartner Peer Insights評価においては競合製品を上回る評価を獲得する※など、第三者機関からも高い評価を得ています。

※引用:2024年エンドポイント保護プラットフォーム部門のGartner®マジック・クアドラント

手動対応型のEDR製品では、脅威の検知から解決までの間にネットワーク隔離されるためダウンタイムが発生します。一方SentinelOneは、AIの自動対応により即時に修復まで完了するため、インシデント対応中のダウンタイムを最小限にします。

さらに、一般的なEDRは最低ライセンスが100以上の場合が多く、中小企業や一部の部署に入れたい場合に導入しにくいことがあります。しかし、SentinelOneなら1ライセンスから導入できますので、お客様の環境に合わせてご利用いただけます。