なりすましメールの脅威

なりすましメールとは、主にフィッシングやマルウェアによるサイバー攻撃で用いられる手法のことです。実際の取引先や公的機関、金融機関などからのメールを装い、受信者に正規のメッセージだと信じ込ませ、メール内に記載されたURLから不正なサイトへ誘導し、アクセスした人の個人情報を盗み、金銭などをだまし取ろうとします。

また、なりすましメールは、記載されたURLからの被害に限らず、メールを開くだけで添付されたマルウェアに感染してしまうものもあります。

なりすましメールの被害を防ぐ有効な対策とは?

以前は、メールタイトルや本文の日本語が明らかに不自然なため判別も容易でしたが、最近では生成AIの技術により、日本語の不自然さが目立たなくなりました。このようになりすましメールも巧妙化しており、もはや人が見分けるのは困難です。

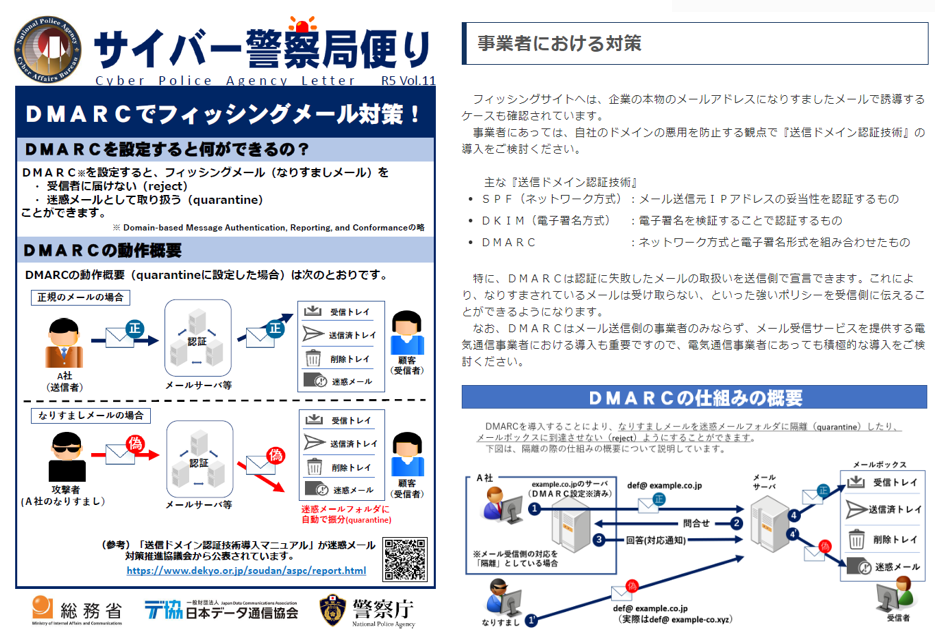

この対策に有効な対策が「DMARC」です。人では判別が難しいなりすましメールを識別し、被害を未然に防ぐことが可能となります。

DMARCへの対応が遅れる日本

DMARCは、なりすましメール対策において、海外では主流となっている技術です。また、2016年英国政府がサービスを義務化、2017年米国政府がドメインを義務化しております。2024年2月からは日本国内でも、Googleと米国Yahooがメール送信者向けのガイドラインで、「DMARC」への対応が必須となりました。

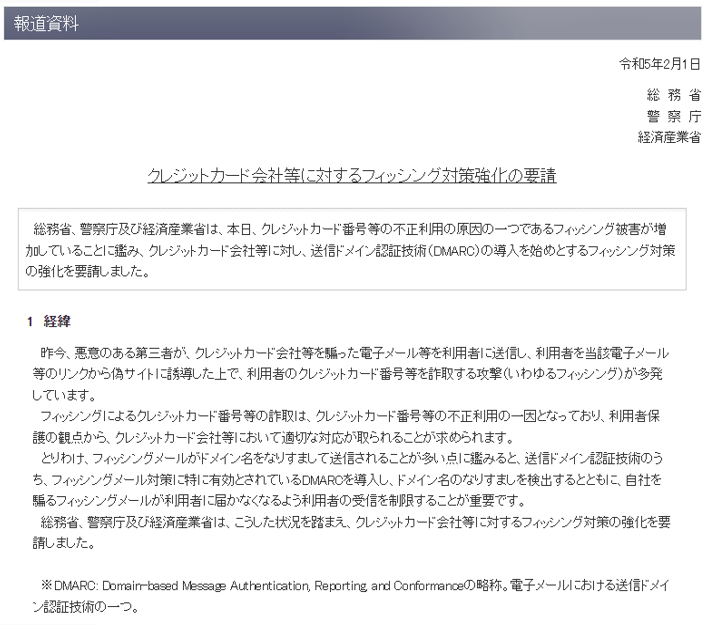

また、2023年2月に総務省、経済産業省、警察庁が連名で『DMARCによるフィッシング対策の強化』を要請していることから、その有用性についても注目されています。

出典:警察庁、サイバー警察局便り

https://www.npa.go.jp/bureau/cyber/pdf/Vol.11cpal.pdf

出典:総務省、クレジットカード会社等に対するフィッシング対策強化の要請

https://www.soumu.go.jp/menu_news/s-news/01kiban18_01000184.html

送信ドメイン認証への対応方法とは?

送信ドメイン認証の仕組みを説明します。送信ドメイン認証には「DMARC」を含めて、大きく3つの種類があります。「DMARC」は、SPFとDKIMの認証技術を土台としています。送信者側がこれらの対策を講じることで送信メールのドメインに対して、認証が行われ受信者側がメールの安全性をチェックすることができます。

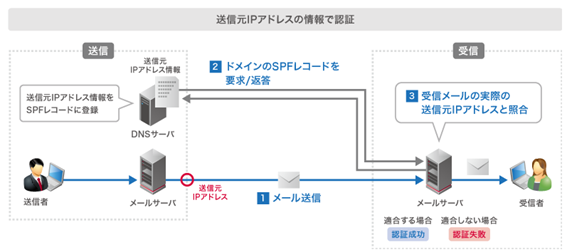

①SPF(Sender Policy Framework)

②DKIM(DomainKeys Identified Mail) ③DMARC(Domain-based Message Authentication、Reporting and Conformance)以下で、「SPF」、「DKIM」、「DMARC」の詳細をそれぞれ説明します。

① SPF

まず、1つ目に紹介するのが「SPF(Sender Policy Framework)」です。IPアドレスを利用して受信したメールの送信元が詐称されていないかどうかを確認することが可能です。

具体的には、メール送信時に利用するサーバーのIPアドレスを送信側のDNSサーバーに「SPFレコード」として事前に登録します。受信側は、メール受信時にメールの送信元IPアドレスと送信側のSPFレコードを照合し、なりすましかどうかを判断します。

SPFでは、DNSサーバー上にSPFレコードを公開するだけなので、対策に必要な手間が少なくすむというメリットがあります。ただし、デメリットとしてメールを転送している環境の場合は、送信元メールサーバーが正しいものか判断しづらく認証に失敗するケースがあります。

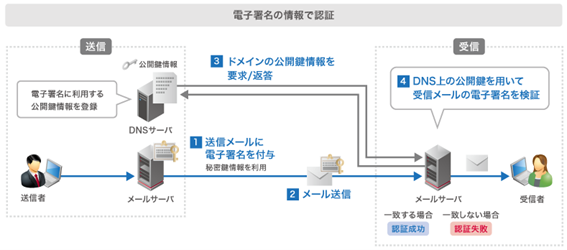

② DKIM

2つめが「DKIM(DomainKeys Identified Mail)」です。電子署名を利用してメール送信元が詐称されていないかどうかを確認する技術です。

送信側が電子署名に利用する公開鍵情報をDNSサーバーに登録します。送信するメールに電子署名を付与し、 受信側はそれをメール受信時に検証することで、 なりすましやメールの改ざんを検知します。

DKIMは、メール自体に電子署名を付加するため、転送されたメールでも認証できるというメリットがあります。ただし、認証結果によるメールの取り扱い(受け取る/隔離/受信拒否)を送信者側で決められないというデメリットがあります。

③ DMARC

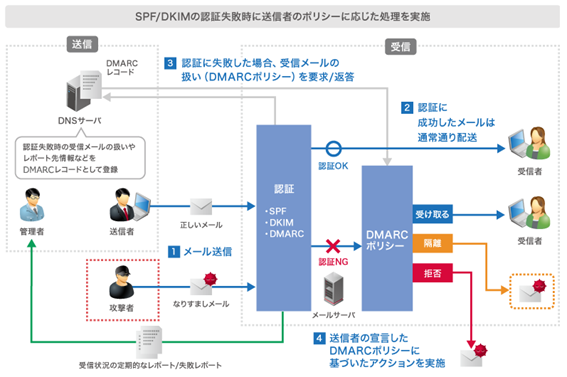

SPF、DKIMの認証結果を活用する仕組みとして近年注目されている技術が、3つめの「DMARC(Domain-based Message Authentication、Reporting and Conformance)」です。

認証失敗時、送信側であらかじめ定めた「DMARCポリシー」に基づいて、隔離/拒否などのアクションを実行します。自社ドメインから送信するメールの信頼性向上が期待できます。

受信側ではSPFやDKIMの認証結果だけでは判断できなかったなりすましメールの排除も期待できます。

また、受信者から送信者に対して、認証結果や認証失敗を集計したレポートを送信することが可能です。

日々の業務を滞らせず、継続するために送信ドメイン認証の対応にはサービス利用がおすすめ

「IIJセキュアMXサービス」では、SPFやDKIMの認証チェックだけでなく、DKIM署名の付与やDMARCの結果に応じたフィルタリング機能に対応しているため、大きな手間をかけることなく対応できます。更にDMARC可視化機能も付属しているため、DMARCポリシーの段階的強化の手助けにもなります。

まとめ

送信ドメイン認証の対応は、Googleや米Yahoo!にメールを届けるためだけでなく、取引先やグループ会社などと安全にメールを送受信するためにも必要です。例えば、取引先が送信ドメイン認証を導入しているのに自社の対応が遅れていると、取引先は受信メールの正常性を確認できず、送信したメールが不審なメールとして処理されてしまうかもしれません。送信ドメイン認証への対応は、企業がビジネスを円滑に進める上でも欠かせない取り組みです。この機会に、ぜひ一度ご検討ください。

メールセキュリティに関するホワイトペーパーを公開しております。

詳細はこちら

⇒https://www.alsi.co.jp/resources/whitepapers/cls-06/

些細なご質問や導入に関しての相談など、お気軽にお問い合わせください。