Webアプリを有効活用するために利用禁止の解除は不可避?

近年、セキュリティといえばマルウェアへの対策ばかりに注目が集まっているが、その一方で内部犯行による情報漏洩対策がおろそかになっていないだろうか? どれだけ外部からの攻撃に対する防御を固めたところで、内部から情報を盗まれてしまっては意味がない。中でも特に注意すべきなのは、Webアプリを利用した情報の持ち出しだ。

Webアプリ全盛の昨今、Webサービス、オンラインストレージなどをビジネスで使う機会が増えている。例えば、プロジェクトで開発基盤を利用する、クライアントとファイルをやりとりする、グループでデータを共有するなど、その使い方はさまざまだ。こうしたニーズの増加に合わせ、企業はアクセス規制の解除を徐々に検討しているが、それはセキュリティリスクが高まることも意味している。

企業のセキュリティ担当者からすれば、社内のユーザが勝手に情報を漏らしたり、ファイルを外部へ送ったりできてしまうので、できる限り利用させたくないというのが本音だろう。しかし、それが時代の趨勢であるならば、なんとしても対応しなくてはならない。こんなときに役立つのが、ALSIのソリューション群だ。これらを活用することで、以下のような管理体制が実現する。

① Webアプリの利用を制限したい場合、InterSafe WebFilterの「閲覧規制」や「POST規制」の機能で管理可能。

② Webアプリを利用させる場合、InterSafe WebFilterのPOSTログを保存しておけば、専用ログ分析ソフトのInterSafe LogDirectorで監査が可能。

③ InterSafe WebFilterの「例外URL機能」を利用することで、特定URLへのアクセス許可/不許可を設定可能。

InterSafe WebFilterとInterSafe LogDirectorの組み合わせで確実な監査体制を構築

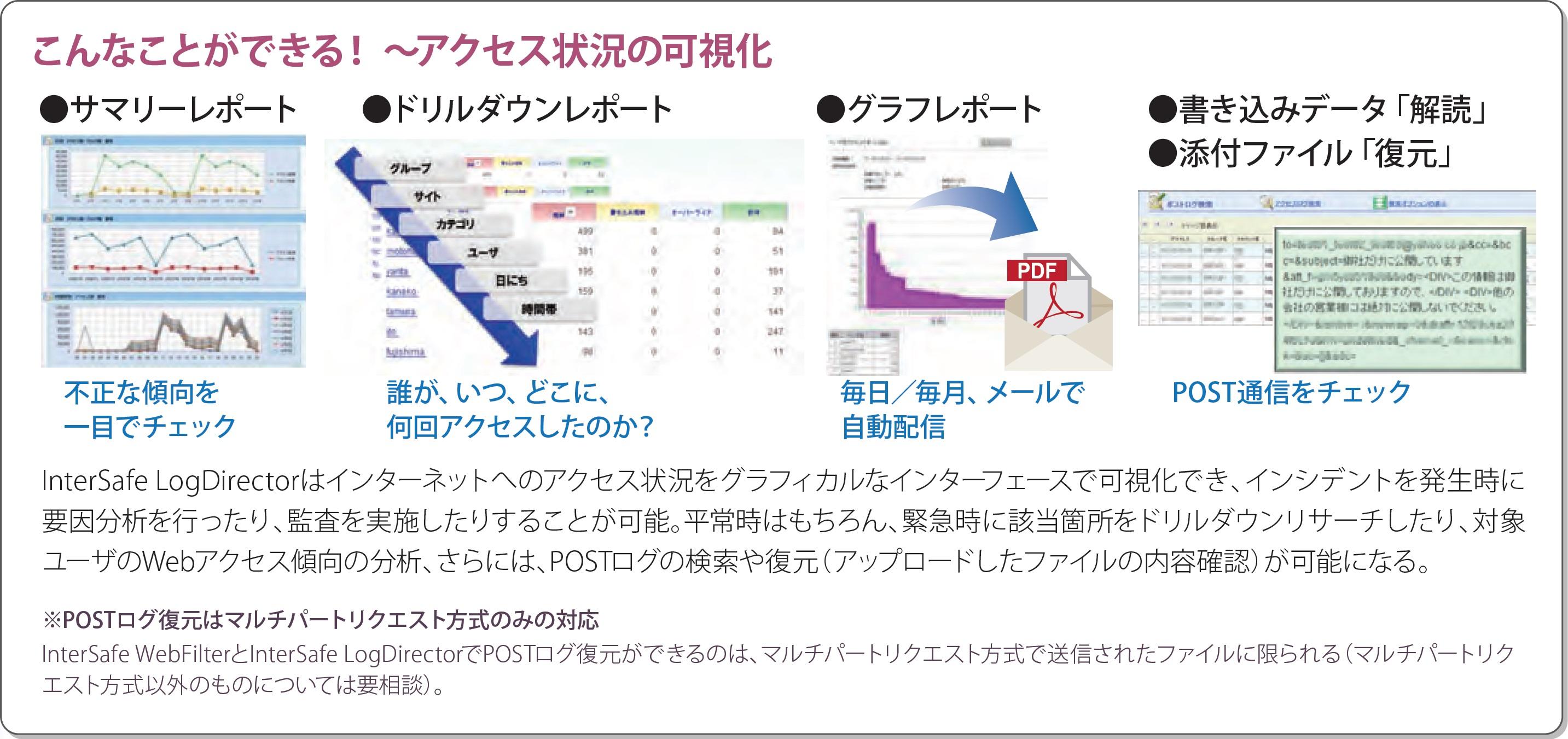

InterSafe WebFilterとInterSafe LogDirectorを組み合わせて活用することで、POSTメソッドの規制だけでなく、規制しない場合でも、Webアプリでの書き込みコメントや添付ファイル(PowerPoint、Word、Excel等)のPOSTログ取得が可能。さらに、ユーザがWebアプリへアップロードしたファイルを復元できるので、インシデントが発生した際に「いつ」「誰が」「どのサイトで」「どのファイルを」漏洩させたのか特定することが容易だ。

これにより、利用を許可したWebアプリについては、ユーザに自由に使わせて業務の利便性を向上させつつ、確実な監査が可能な体制を構築できる。また、ユーザに対してログを取得していることを周知すれば、常に行動が把握されていることが伝わり、内部犯行の抑止効果も生まれるだろう。

暗号化されたSSL通信の解析も標準機能で実現

企業においてPOSTログの取得に関心が深まっている背景としては、前述の理由に加え、https(SSL)通信を解析するニーズが増えてきたこともある。これまではSSL通信の数自体が少なかったこともあり、多くの企業は解析を行っていなかったが、近年になってhttps(SSL)通信が急激な普及を見せたことで、その解析ニーズが高まってきたのだ。今では全Webアクセスの70%前後がhttps通信であると言われている。しかし、従来のプロキシ製品では、SSL通信の解析を行おうとすると多大なコストがかかり、システムの増強も必要だった。それゆえ導入にはハードルが高く、躊躇する企業が多かったという。

こうした場合でも、InterSafe WebFilterとInterSafe LogDirectorの組み合わせが効果的だ。SSL解析にはシステム負荷が掛かるので、システムサイジングの見直しは必要だが、ソフトウェアとしては、InterSafe WebFilter(Proxy版)さえあればSSL通信の解析ログを取得でき、InterSafe LogDirectorを利用することで添付ファイルの復元も可能になる。また、SSL解析を専門とする他社製ネットワーク製品と組み合わせることでネットワーク処理を効率化し、さらに高速なSSL解析も実現できる(ICAP版)。これはInterSafe WebFilterのユーザでも見落としがちな活用術であり、この機会にぜひ覚えていただきたい。

InterSafe LogDirectorによる POSTログ検索

それでは、InterSafe LogDirectorによるPOSTログ検索の機能を、手順を追いながら紹介しよう。

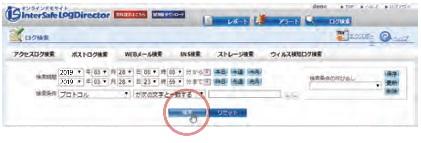

① トップ画面から「ログ検索」のタブをクリック。

② ログ検索の画面で「ポストログ検索」のタブをクリック。

③ 検索期間を指定し、検索条件のプルダウンメニューから条件を指定する。項目は、IPアドレス、グループ名、アカウント名、転送データサイズ、リクエストURL、書き込みデータ、送信ファイル名の7つから選択可能。

④ 同様に検索方法をプルダウンメニューから選択する。

⑤ 検索する任意の文字列や数値を入力。

⑥ 検索実行ボタンをクリック。

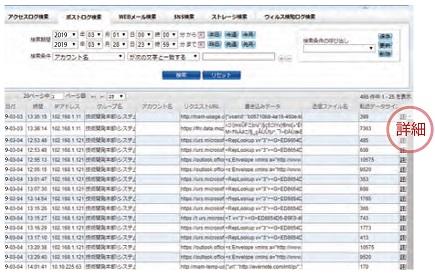

⑦ しばらくすると条件に合致したログが結果として表示される。表示中の内容はTSVファイルでエクスポートが可能。

⑧ 検索結果一覧から「詳細」のリンクをクリック。

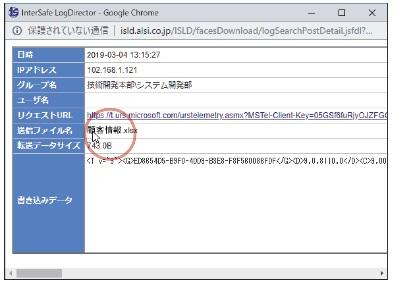

⑨ 別ウィンドウでPOSTログの詳細が表示される。送信ファイルがある場合は「送信ファイル名」のリンクをクリックすることで、ファイルを復元することができる。

SIEM製品との連携も可能

SIEM製品との連携方法①Syslog転送

業界標準のログ収集方式であるSyslog転送に対応。SIEM製品でアクセスログと他のセキュリティログを相関的に分析することで、サイバー攻撃の検知や内部不正の早期発見に役立てることができる。

SIEM製品との連携方法②テンプレート

<対象製品>Splunk「Splunk Enterprise Security」、株式会社網屋「Alog EVA」