企業は内部不正を" なかったこと" にしたい?

今日、ほとんどの企業が情報漏洩対策を講じているにも関わらず、個人情報の流出など事件・事故の数は一向に減る気配がない。中でも「内部不正を原因とした情報漏洩」は、外部からのサイバー攻撃とは異なり、社内の関係者によって引き起こされるため、対応が後回しにされがちで、結果としてセキュリティが不十分のまま放置されることが少なくない。こうした状況で事故・事件が発生すると、「社内での取り組みが甘かった」と見られ、世間からの厳しい目にさらされることになる。

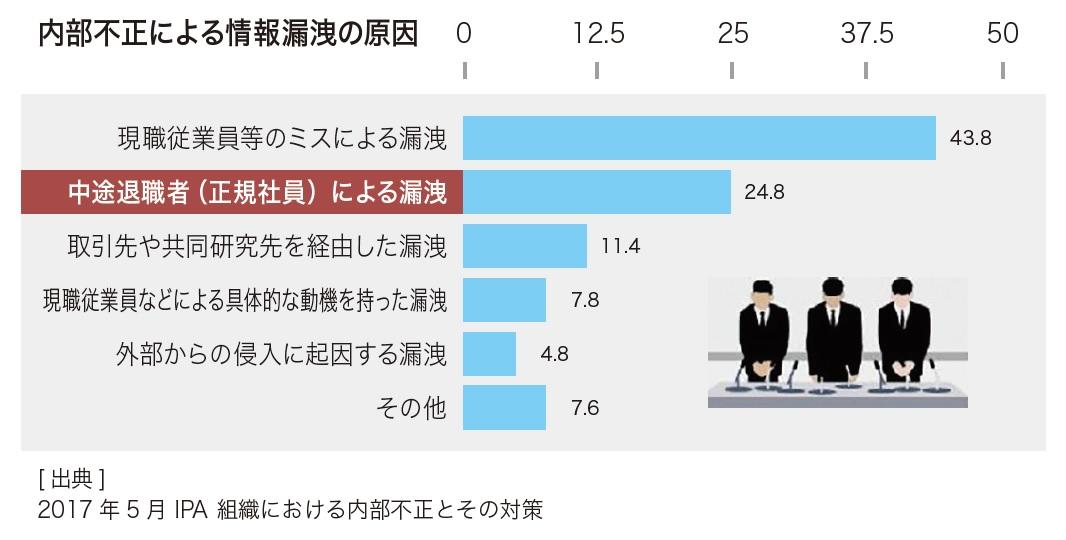

独立行政法人情報処理推進機構(IPA)の調査*1 によれば、内部不正による情報漏洩で最も多いのが、メールの誤送信やUSB メモリの紛失といった従業員のミスに起因するものであり、全体の43.8%を占めている。次いで多いのが、退職予定者による機密情報の持ち出しの24.8%と、このふたつで全体の7 割弱に達している。

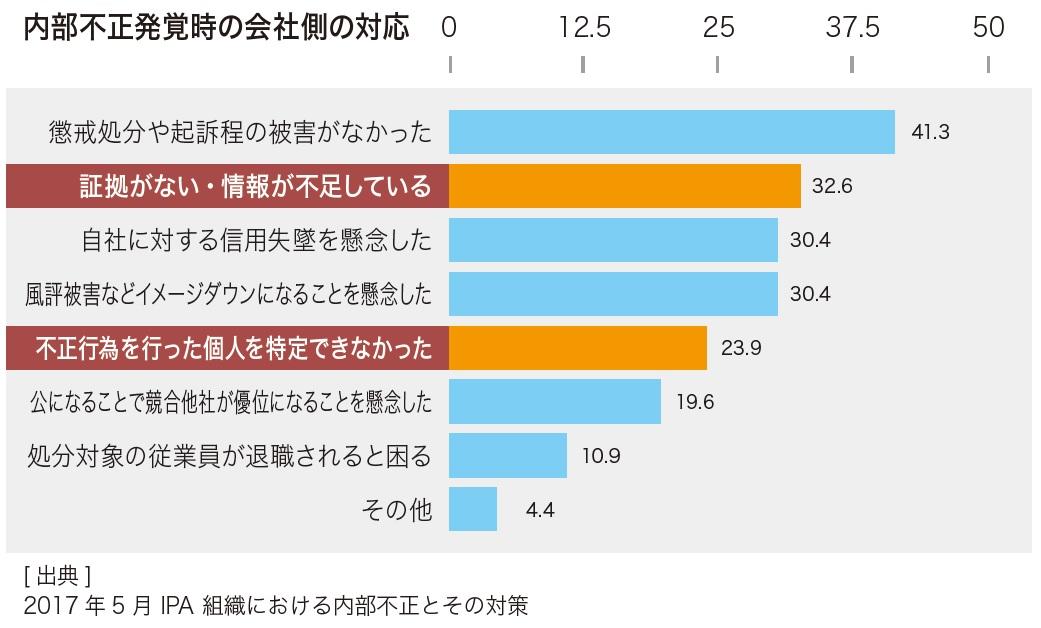

それでは、内部不正が発覚した際、企業はどのように対応しているのだろうか。先の調査によれば、懲戒処分を行ったケースが全体の51.7%と過半数を占めているが、意外に多いのが「処分しない」で、30.9%もある。その理由としては「証拠がない」「不正を行った個人を特定できなかった」などが挙げられており、他の理由を見ても「穏便に済ませたい」「コトを大きくしたくない」という事なかれ主義が浮き彫りになっている。企業としては、後始末の面倒な「内部不正」事案は発生させたくないというのが正直なところなのだろう。

内部不正が発生するメカニズム

さて、内部不正はどのようにして発生するのだろうか。ここでは、内部不正が発生するメカニズムについて考えてみる。読者の方々は米国の組織犯罪の研究者として著名なドナルド・クレッシー*2 が提唱した「不正のトライアングル」という理論をご存じだろうか?これは、「機会」「動機」「正当化」という3 つのリスクが揃ったときに不正行為は生起するというもの。この3 つの要素を「内部不正による情報漏洩」に当てはめると、たとえば以下のような感じになる。

① 機会

長期間同じ職場に勤めており、サーバーの管理者権限を持っていたり、データを持ち出せたりする環境下にある。

② 動機

人事に不満だったり、借金やノルマなどを抱えていたりする。

③ 正当化

正当な評価を受けていない、もしくはサービス残業が多く報われていないといった考えにとらわれている。

こう見ていくと、本来は人事施策によって解決すべき課題と言えなくもないが、「①機会」の「持ち出し可能な環境」については、情報システムによって効果的に対処することが可能だ。

*2:Donald Ray Cressey(1919 ~ 1987)

内部不正の「機会」を与えないために

ここでは、内部不正の「機会」を与えないためのシステム的な施策を「デバイス制御」「守りたい情報の順位付け」「暗号化」の3 つの側面から検討していく。

・ デバイス制御

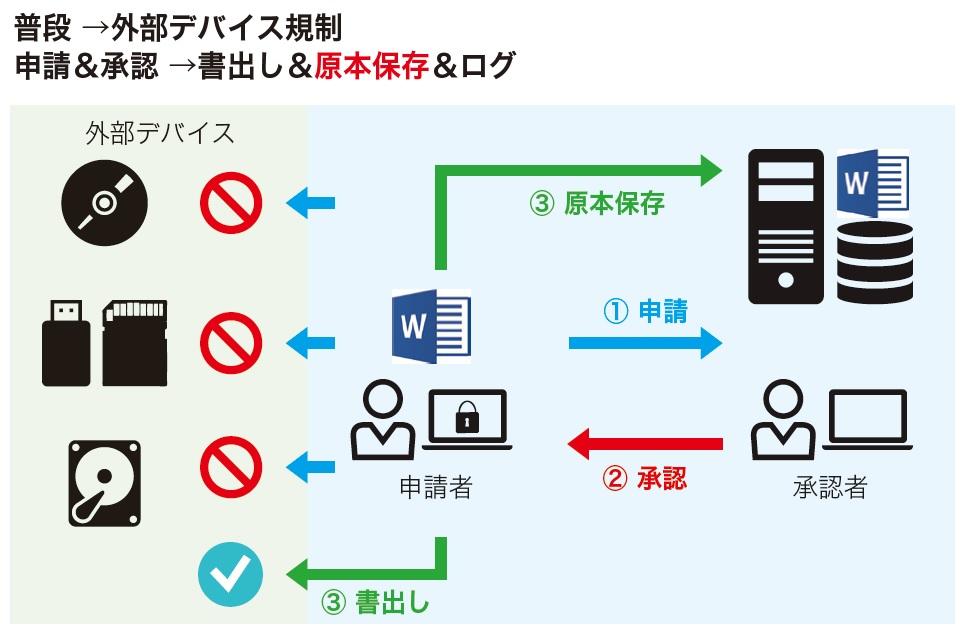

「持ち出せる機会を与えない」ための施策の一つが、USB メモリなど外部デバイスへのファイル書き出しを制限することだ。とはいえ業務の都合上、データを社外へ持ち出さなくてはならない機会もあることだろう。そうした場合は、上長や管理者へデータの持ち出しを申請した上で、承認されたファイルのみデバイスへ書き出して社外に持ち出す...といったルールを決めて運用する必要がある。

このルールにより、社外へのデータの持ち出しは厳格に管理できるようになるが、なにぶん手続きが煩雑になるし、申請者と承認者の紐づけも必要になる。「面倒なルールがあっては業務が回らない」という企業も少なくないだろう。

そんなときは、データの書き出し時にオリジナルのコピーをサーバーへアップロードするとともに、詳細なログを記録できる製品があるので、こうしたツールを利用する手もある。これなら書き出しのたびに確実に記録を残せるため、内部不正の抑止が期待できる。

・ 守るべき情報の順位付け

社内の情報システムやネットワークにはさまざまな脅威が存在する。そうした脅威に対処するためにさまざまなソリューションが提供されているが、近年急激に高度化や巧妙化が進む脅威に対し「完璧なセキュリティ」を実現するのは困難といえるだろう。これからは、守りたい情報に優先順位を付けることが重要だ。

・ 暗号化

「完璧なセキュリティなどない」と言われても、対策を行わないわけにはいかない。その中で最も効果的と期待されているのが、ファイルの暗号化だ。たとえメールを誤送信してしまったり、標的型攻撃に遭ったりすることで、重要なファイルが外部へ流出してしまったとしても、ファイルが暗号化されていて開けなければ機密は守られるからだ。

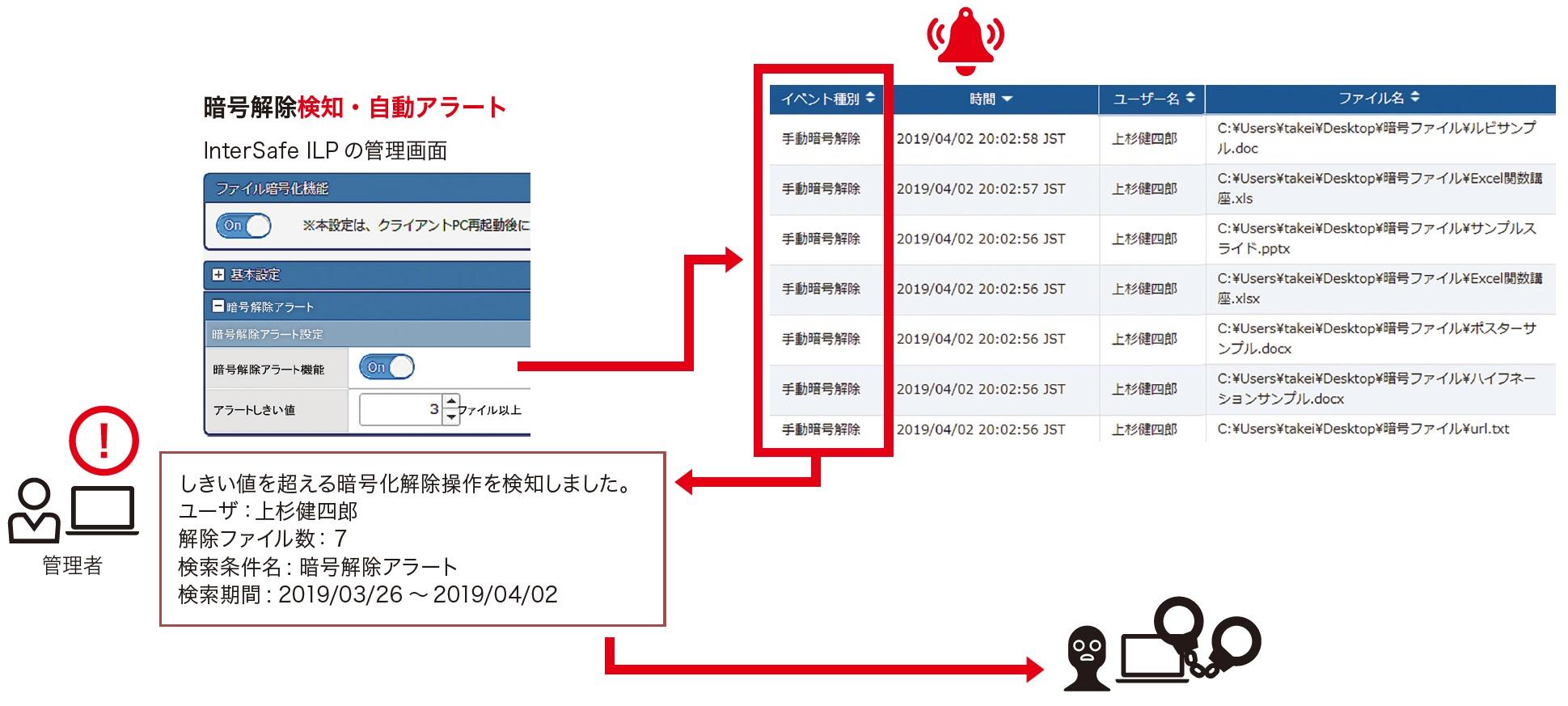

また、暗号化には意外なメリットがある。内部不正を企む者が、暗号化されたファイルを社外に持ち出そうとするときは、必ず社内で暗号化を解除しようとするはず。つまり、復号化する際の操作が記録に残る。そこで、例えば誰かが3つ以上のファイルを復号化しようとした際には、管理者へアラートが送られるように設定しておくのだ。

このとき大事なのは「ファイルを復号化した際には、管理者に通知が届く」という点を社内に周知することだ。これにより、従業員の内部不正を抑止する効果が期待できる。

暗号化製品の種類と選定のポイント

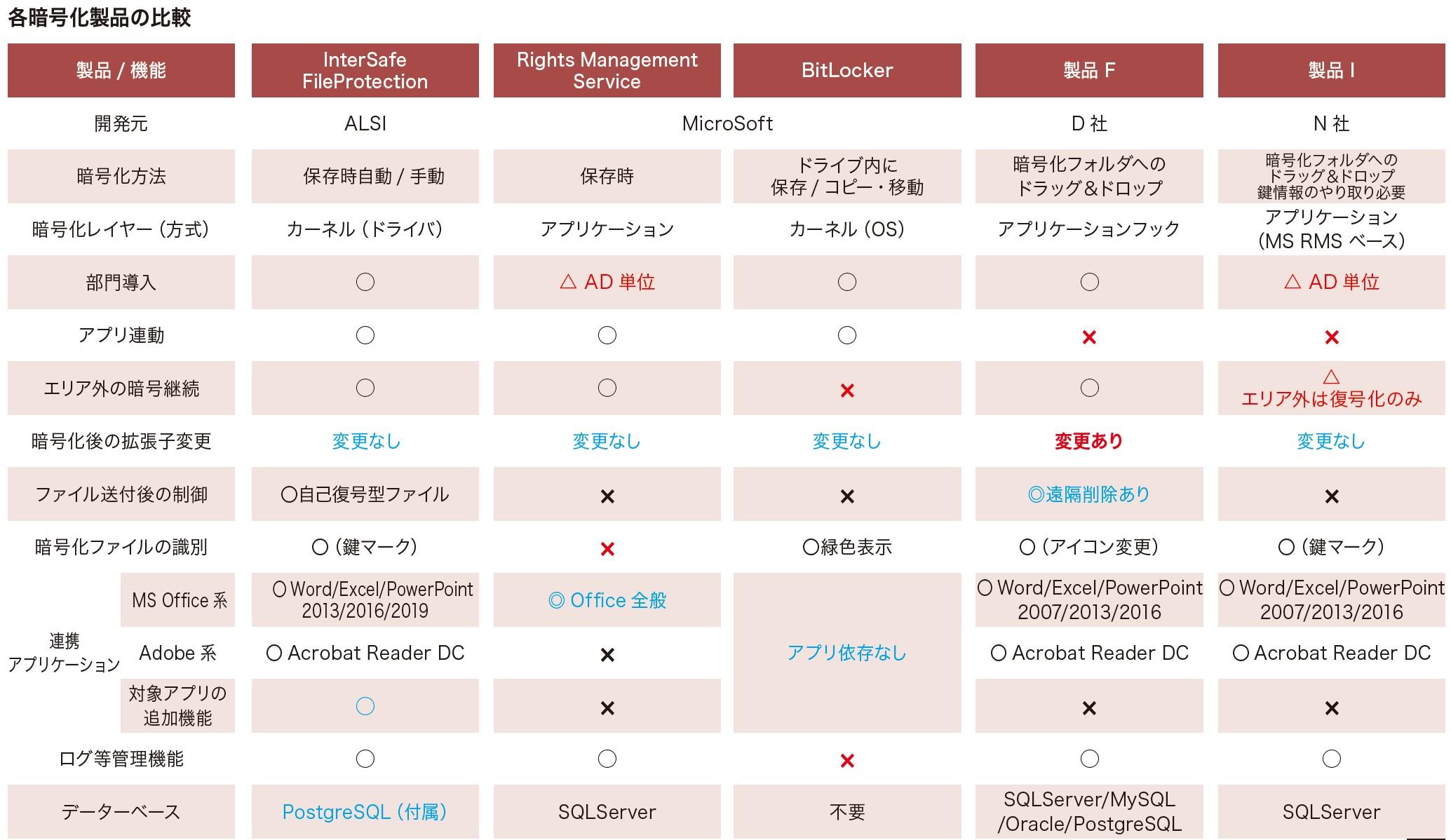

内部不正による情報漏洩への対策には、どうやら暗号化が最も期待できそうだ。そこで、実際に暗号化製品を選ぶ際のポイントをご紹介しよう。暗号化製品は、「なんでも暗号化」と「アプリ連動方式」の大きく2 種類に分けることができる。そして「アプリ連動方式」は、さらに「フッキング方式」と「ドライバー方式」に分けられる。

・ なんでも暗号化ツール

どんなファイルも暗号化してしまう方式。暗号化するとそのままでは開けなくなり、ファイルの拡張子も変更される。このタイプの製品の問題は、複数のメンバーでファイルを共有するときに起こる。メンバーの一人がファイルをいったん開いて編集し、再び暗号化して保存すると、ファイル名が上書きされてしまうのだ。そのため、他のメンバーがファイルを入手したタイミングによっては、最新の編集内容が反映されない場合がある。

・ アプリ連動方式ツール(フッキング方式)

利用可能なアプリケーションは限定されるものの、ユーザーに暗号化を意識させない方式。一般に、自動暗号化やユーザーの操作ログを取得する際には「アプリケーションフッキング」という技術を使う。この方式は、本来のアプリケーションの動作を「フック」、つまり横取りするようなイメージでその機能を実現する。

このタイプの製品の問題としては、ユーザーモードすなわちアプリケーションレイヤーで動作するため、アプリケーションごとに作り込みが必要となり、バージョンアップの際の対応にかなり時間を要するという点がある。また、操作監視ソフトなどもフッキング機能を利用するため、複数のツールを利用するとお互いに干渉し、ファイルを開けなくなるといった不具合が発生することがある。さらに、アプリケーションの動作を変更するため、まれに排他制御ができなくなるケースがあり、大規模サーバーでファイルを共有している場合などには特に注意が必要だ。

・ アプリ連動方式ツール(ドライバー方式)

カーネルモードで暗号化する方式。アプリケーションへの依存度を低くすることで、より多くのアプリケーションと連携することが可能となる。ただし、PCリソースを使うことになるため、旧型のPC などではどうしても動きがもっさりしてしまう欠点がある。

代表的な暗号化製品

最後に、代表的な暗号化製品についてそれぞれの特長を示しておくので、選定の際の参考にしていただければ幸いだ。