セキュリティに関する環境動向

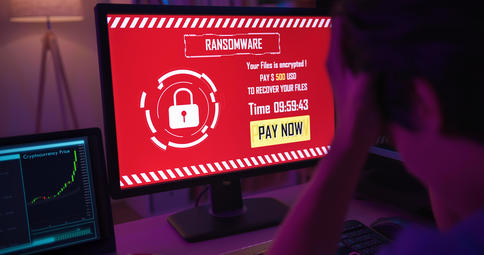

これまで、サイバー攻撃の標的となりやすいのは金融業界でしたが、近年になって製造業界に変わりつつあります。特にランサムウェア(身代金要求型マルウェア)による攻撃を受けたことで、工場が操業停止に追い込まれたり、内部情報や機密情報が漏洩したりするといった被害が多発しています。

製造業界がランサムウェア攻撃のメインターゲットになってきている要因として、近年のIoT活用やDX推進などをきっかけに、これまで外部環境との接点を持っていなかった製造現場が接点を持つようになったことが考えられています。

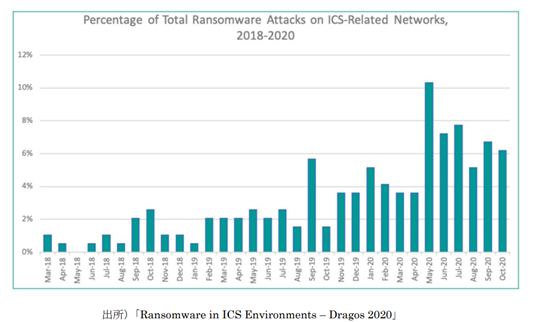

また、ガイドラインに掲載されている「ランサムウェアにおける制御システム関連のネットワークに対する攻撃の割合」を示すグラフを見ると、ここ2年で大幅に増加していることが一目でわかります。

工場システムのセキュリティリスクは右肩上がりに増大しており、ランサムウェア攻撃を受けたことによる莫大な財務被害が発生した事例も起きています。工場システムと情報システムの連携が深まるにつれ、サイバー攻撃の影響が工場稼働にも影響を与えているのが実態で、その対策は急務といえます。

ガイドラインのポイント

サイバー攻撃のリスクから製造業界を守るために制定されたのがこのガイドラインです。

これまでの工場システムを構成する機器は、インターネットにされることのない内部ネットワークを前提として設計されていました。しかし、前述の通り外部環境との接点を持つようになったことでセキュリティリスクも増加するようになりました。

製造現場のセキュリティ対策には以下のような特徴があります。

・セキュリティ対策で一般的なデータの保護だけではなく、機器稼働の維持や安全の確保が求められる。

・古い設備が運用されている場合などがあるため、既存システムに対する段階的なセキュリティ対策の導入が必要。

・工場の規模や性質によって行うべき対策が異なる。

そのため、工場の規模やシステムにあわせたセキュリティ対策が必要となります。

ガイドラインでは業界や業種、製造製品などの対象は限定されておらず、手引きに則って各業界、業種が自らの工場のセキュリティ対策を立案、実行することでセキュリティレベルを向上することが目的となっています。

工場のセキュリティ対策の導入の流れ

それでは、工場のセキュリティ対策をどのような流れで進めればよいかご紹介します。

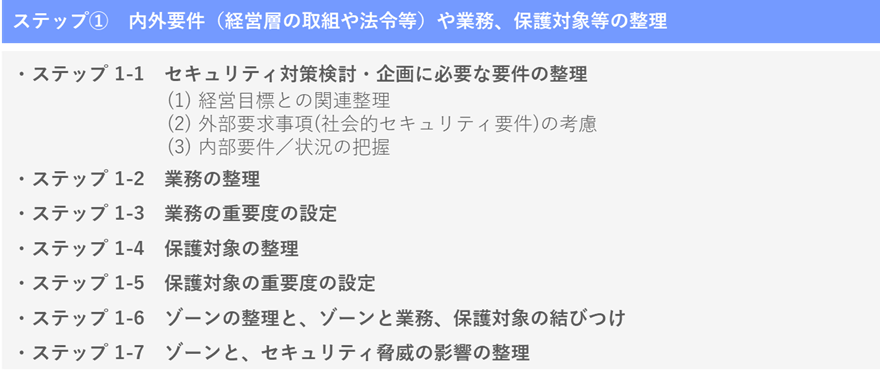

ガイドラインでは、「セキュリティ対策企画・導入の進め方」ということで、工場システムのセキュリティ対策を企画・導入する3ステップを示しています。

ステップ1は、「内外要件や業務、保護対象等の整理」です。工場システムのセキュリティを検討する上での、必要な情報を収集、整理します。ステップ2ではセキュリティ対策の立案を行い、ステップ3でセキュリティ対策の実行、および計画・対策・運用体制の見直しを行います。具体的には以下の図のようになります。

ここからは具体的にどのような対策が必要かを簡単にご紹介します。

ステップ1(内外要件や業務、保護対象等の整理)で、ゾーンごとにシステムに影響を与える脅威の例や事業に与える影響を洗い出します。

ステップ2(セキュリティ対策の立案)では、ステップ1で整理した要素に対して、業界や会社のおかれた環境に応じた重要度、優先度を設定します。

重要度の考え方については国際規格等に示されており、ガイドラインにも記載があります。

ステップ3(セキュリティ対策の実行)では、ライフサイクルでの対策とサプライチェーンを考慮した対策を実施し、継続してPDCAサイクルを回しながら対策や運用の見直しを行っていくことが重要です。

セキュリティ課題と対策のご紹介

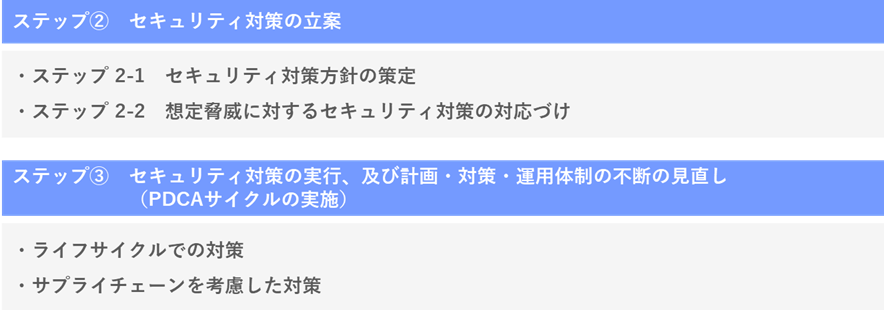

最後に、以上の内容を踏まえた工場の課題とセキュリティ対策の例を、ガイドラインに示される想定ゾーンを基にご紹介します。

課題① 異なるゾーン間、ネットワーク間におけるファイルのやりとり

OAゾーンと生産管理ゾーン間、生産管理ゾーンと制御ゾーン間にファイルのやり取りが発生しますが、現状はUSBメモリを利用してデータ授受を行っているケースが多くみられます。USBメモリは攻撃の接点になるうえ、紛失・盗難のリスクもあります。また、外部環境と接点を持つOAゾーンから生産管理ゾーンや制御ゾーンにマルウェアが持ち込まれる危険もあります。

このような課題の対策として有効なのは、USBメモリを利用しない安全なファイル授受の実現です。

ファイル転送「InterSafe FileTransporter」は、分離されたネットワーク間での安全なファイル受け渡しを実現するソリューションです。クローズド環境のブラウザからファイルをアップロードし、インターネット接続可能な環境のブラウザやエクスプローラーから直接転送したファイルをダウンロードする仕組みとなっています。転送時に無害化を実施できるため、外部環境から持ち込んだ危険なファイルも安全に持込むことができます。

InterSafe FileTransporterでのファイル転送は証跡管理に活用できるほか、転送時に上長承認を行うこと、個人情報検出や無害化、暗号化を実施することなどもできるため、安全なファイル授受を実現します。

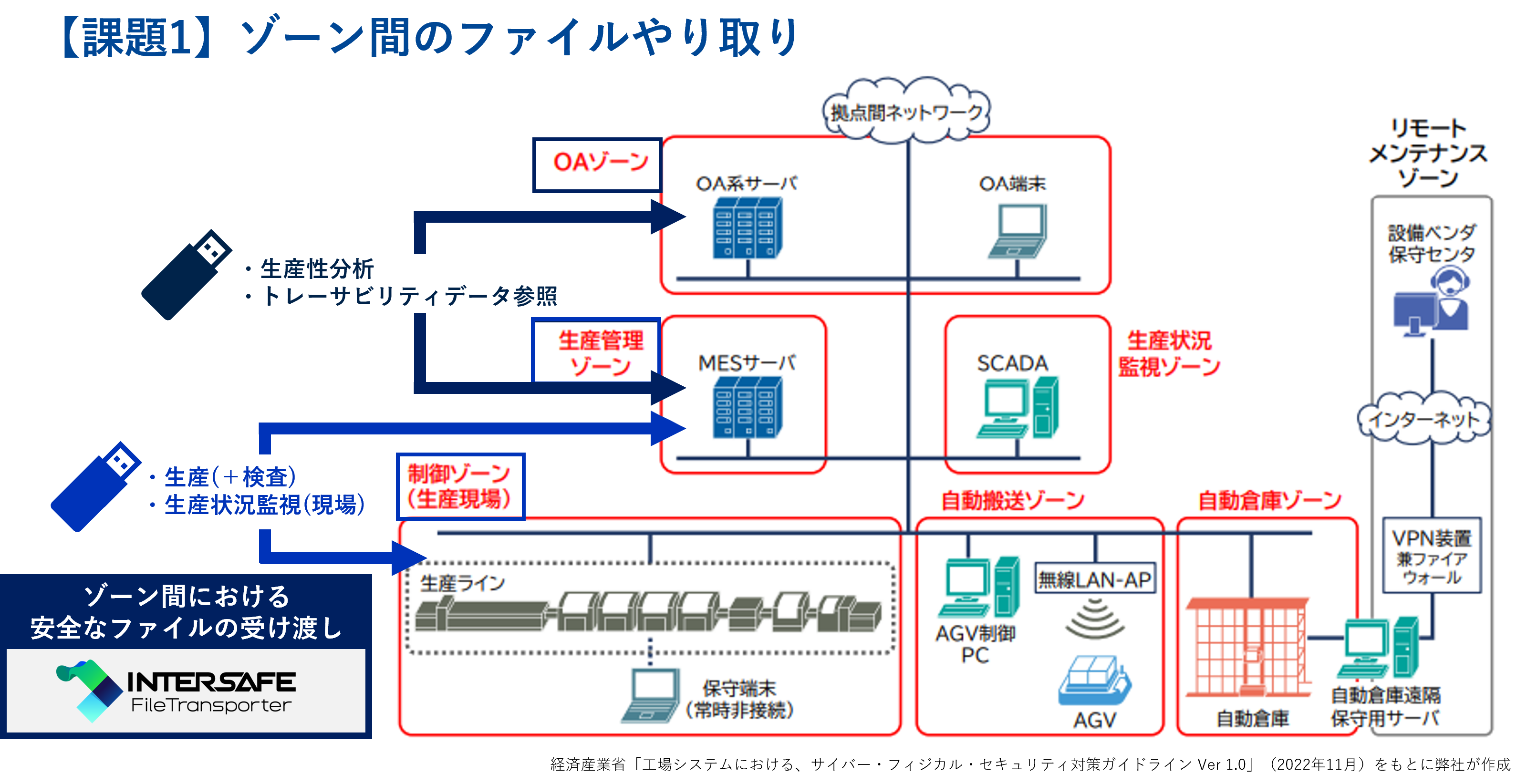

課題② ファイル流出とサイバー攻撃対策

インターネット接続可能なゾーンからサイバー攻撃を受けたり、ファイルが外部に流出したりするリスクがあります。

こういったリスクの対策としてファイルの暗号化が有効です。

「InterSafe FileProtection」はファイル単位の暗号化を行うソリューションです。HDDなどの領域単位ではなくファイル単位で暗号化を行うため、ファイルの保存場所を問わずにファイルそのものの暗号化状態を維持することができます。さらにAES256bitによる暗号化は電子政府が推奨する「高度な暗号化」に該当するため、改正個人情報保護法で規定されている情報流出時の報告義務が免除されます。また、暗号化されたファイルはパスワードレスで拡張子も変わらないため、利便性を損なわずにファイルを利用することができることも特長です。

また、ランサムウェアに有効な対策と言われているバックアップ機能も標準搭載しているため、万が一ランサムウェア感染でファイルが利用できなくなった場合も、バックアップファイルを復元することで早期に業務復旧が可能となります。

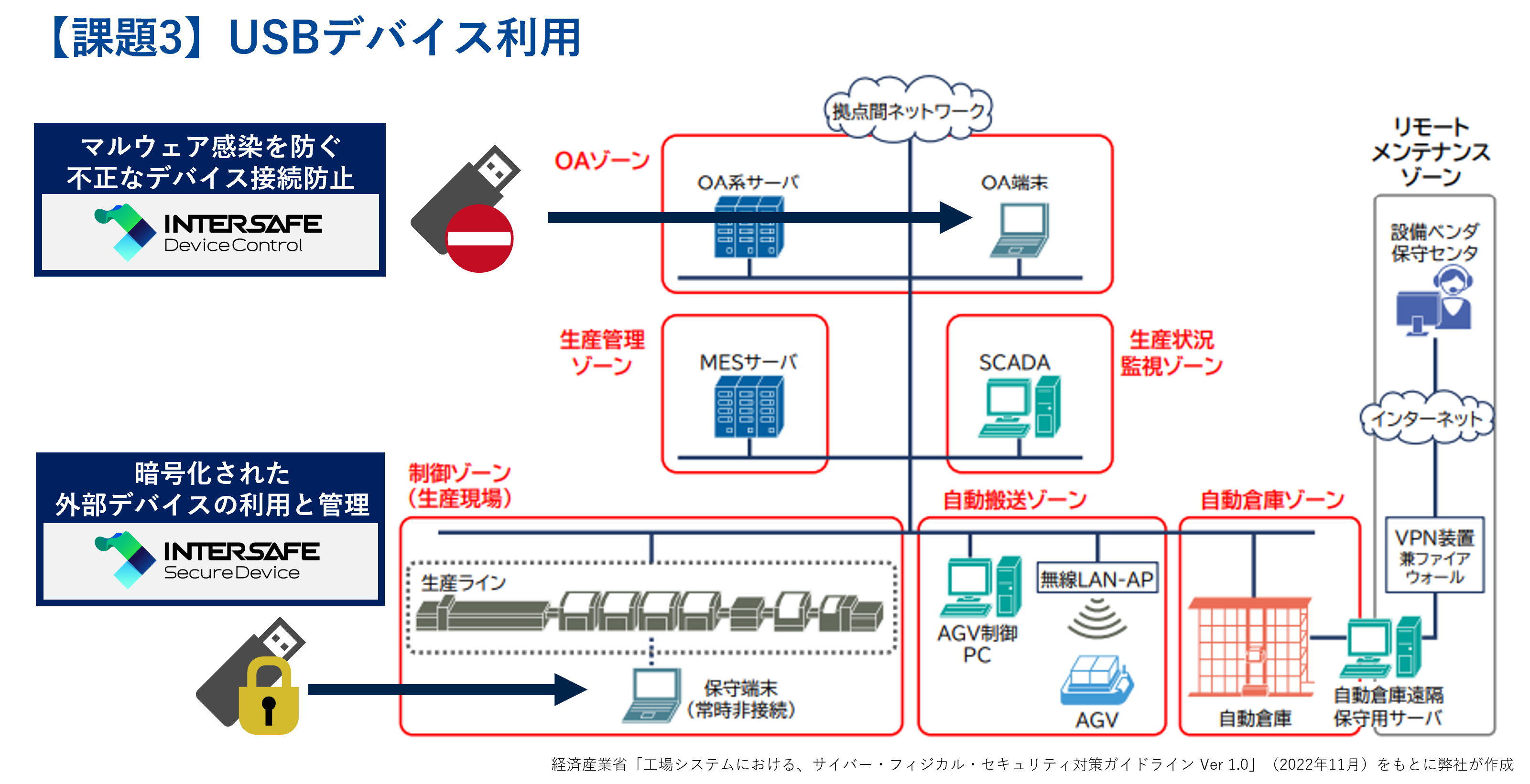

課題③ USB利用への対策

課題①でUSBメモリを利用しない対策をご紹介しましたが、実際にはUSBメモリを一切利用しないというのは難しい企業も存在します。

USBメモリからのデータ盗難、漏洩対策としては、デバイス制御とセキュリティUSBメモリ作成が有効です。

デバイス制御「InterSafe DeviceControl」は、ユーザーに対して外部デバイスのアクセス制御とログ取得を行います。他のゾーンとの通信に対してあらかじめ許可された通信のみを通過させることで外部ネットワークからの侵入を防ぎます。

セキュリティUSBメモリ作成「InterSafe SecureDevice Ultimate」は、市販の汎用USBメモリをセキュリティUSBメモリに変換するソフトウェアです。暗号化されたUSBメモリを新規に購入する必要がないため導入コストを低減し、盗難や紛失のリスクにも対応できます。

5つのセキュリティモードを用意していますので、ニーズに合わせて柔軟なUSBメモリ利用が可能となります。

工場システムを守るために!必要なセキュリティ対策の選択を

以上、工場セキュリティガイドラインのポイントと、効果的なセキュリティ対策についてご紹介しました。

工場セキュリティガイドラインへの対応やご紹介した製品についてもっと詳しく聞きたいなど、工場のセキュリティ対策整備をお考えの際は、ぜひALSIにご相談ください。

★今回ご紹介したソリューションはこちら★

ファイル転送「InterSafe FileTransporter」

ファイル暗号化「InterSafe FileProtection」

デバイス制御「InterSafe DeviceControl」

セキュリティUSBメモリ作成「InterSafe SecureDevice Ultimate」

★ガイドラインはこちら★

工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン