自工会/部工会サイバーセキュリティガイドライン2.1の概要

「自工会/部工会サイバーセキュリティガイドライン」では、自動車産業におけるサプライチェーン全体のセキュリティの向上が目的としています。ガイドラインの対象は中小企業を含めた自動車産業に関わる全ての企業です。

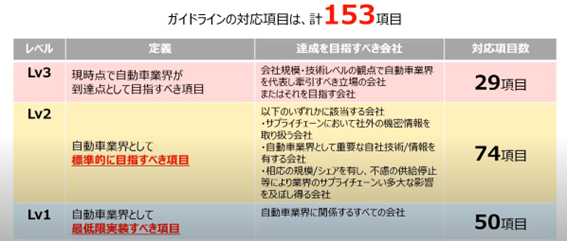

当ガイドラインでは、自動車産業全体が優先して実施すべき重要項目や、標準的に目指す項目、最終到達点として目指すべき項目など、3つのレベルで全153項目が設定されています。

まずレベル1では50項目が設定されており、全ての企業が最低限実装すべき重要項目としての位置づけです。レベル2の74項目は、サプライチェーンにおいて社外の機密情報を取り扱う企業や重要な自社技術情報を取り扱う会社が対象です。レベル3の29項目は、主に業界を牽引すべき立場の企業を対象としています。

自工会では2024年までにレベル1と2の全ての項目、すなわち124項目への対応が必要としています。具体的には、2024年12月末までに124項目すべてを達成し、ガイドラインに添付されたチェックシートに記載のうえで提出が求められています。

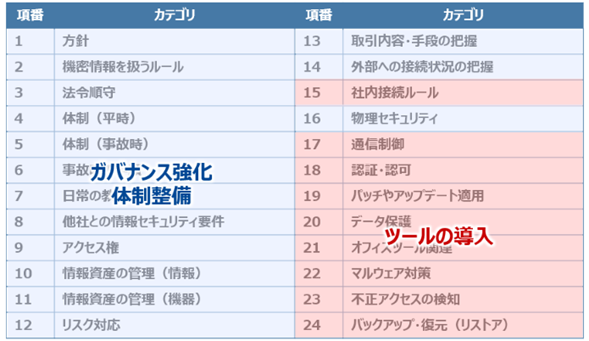

「ガバナンス強化体制整備」と「ツール導入」の2本柱

当ガイドライン内に記載された内容は大きく、「ガバナンス強化体制整備」と「ツール導入」に分類されます。

ガバナンス強化・体制整備に関しては社内ルールの再編によって対応可能だと考えられます。一方で、ツール導入については自社のみで完結させることは難しいのではないでしょうか。2022年の対応状況を振り返ると、「メール監査」、「脅威分析」と「検知データ 書き出し制御の対策」がなかなか進んでいないようです。

自動車業界におけるサイバーセキュリティ対策のポイント

次に、ALSIが考える自動車業界におけるサイバーセキュリティ対策をご紹介します。

自動車業界におけるサイバーセキュリティ対策で重要なポイントは2つです。ひとつは「工場の稼働を止めない」、もうひとつは「情報漏洩を防ぐ」ということです。

1時間の稼働停止で1億円以上の損失も

まず「工場の稼働を止めない」という点についてです。工場の稼働停止は、非常に大きな経済的損失を生み出します。具体的には、1分間の稼働停止で約240万円、1時間にすると約1億4400円の損失が発生すると推定されています。

さらに、部品を納入している自動車部品メーカーが生産を減らすこともあるなど、後々の生産活動への悪影響も懸念されます。

ランサムウェア感染の情報漏洩が大半を占める

次に情報漏洩についてです。情報漏洩は別のサイバー攻撃の呼び水となってしまうことから、重点的に対策すべきです。工場の稼働が止まってしまうほどの被害をもたらすサイバー攻撃は、その多くが情報漏洩によるランサムウェア感染を起点としています。

警察庁の調査によれば、令和5年 上半期に起きたランサムウェア被害の経路は 「VPN」「リモートデスクトップ」「メール」の3つで約9 割を占めています。

特に注意したいのがメールによる感染で、近年は特定の企業をターゲットにした「なりすまし」が多くみられます。取引先などになりすまし、添付ファイルを開封させるような内容で攻撃してくるのです。

「4つの視点」で保護するALSIのセキュリティソリューション

以上のことからALSIでは、セキュリティガイドラインに準拠しつつ、「4つの視点での対策」を推奨しています。4つの視点とは、マルウェア・ランサムウェアの「侵入前」「侵入後」、さらに侵入を想定した「データ保護」と「復旧」の4点です。

1.侵入前

ALSIでは、侵入前対策として「メールセキュリティ」「Webフィルタリング」「分離と無害化」「デバイス制御」という4つのソリューションを提供しています。

・メールセキュリティ「IIJセキュアMX」

メールセキュリティについては、「IIJセキュア MX」での多層的な防御がおすすめです。IIJセキュア MXでは、ウィルスや標的型攻撃メール、フィッシングメールなどの「外部脅威対策」、送信一時保留や送信側メールフィルタなどの「誤送信・情報漏洩対策」、ファイル添付メールを対象とした「PPAP対策」が含まれます。

・Webフィルタリング「InterSafe WebFilter」

侵入前の対策としてWebフィルタリングも有効です。InterSafe WebFilterでは、Webアクセスの際に、弊社のURLデータベースとアクセス先のURLを照合し、設定ポリシーに基づいてアクセス制御を行います。照合の結果、規制設定されているサイトに対してはアクセスできないようにブロックを行います。

・分離と無害化「InterSafe WebIsolation」

InterSafe WebIsolationは、Webコンテンツを無害化・画像化することで安全なWebアクセスを実現します。業務端末は直接Webサイトにアクセスせず、仮想コンテナが代わりにアクセスするため、セキュリティガイドラインのレベル2にある「不正なWebサイト閲覧によるマルウェア感染を防止するためWebゲートウェイでのマルウェアチェックを実施している」という項目をチェックすることも可能です。

・デバイス制御「InterSafe Device Control」

InterSafe DeviceControlでは、ユーザーに対して外部デバイスのアクセス制御とログ取得を行います。セキュリティガイドラインにある「許可された機器以外の社内ネットワークに接続できないようシステムで制限している」、「PCからのデータ書き出しを仕組みで制限している」といった項目についても、InterSafe DeviceControlで対応可能です。

2.侵入後

侵入後の対策としては、「Cybereason EDR」を推奨しています。CybereasonはEDRで行動を記録し、MDで監視解析を行います。専門アナリストによる監視により、問題が発生 した際の影響範囲の報告や、問題に対する対処方法の支援を行うことが可能です。加えて弊社では、Cybereasonだけではなく、中小企業向けのEDRもご用意しています。こちらは1ライセンスから購入が可能で、脅威に対してAIが自動で対処 するSOC不要のEDRです。

3.データ保護

データ保護に関しては、前述した「InterSafe DeviceControl」に加え、ファイル自動暗号化の「InterSafe FileProtection」とセキュリティ USB作成の「InterSafe SecureDevice」をご用意しています。

・ファイル自動暗号化「InterSafe FileProtection」

InterSafe FileProtectionでは、ユーザーがファイルを保存した時点で自動的に暗号化が行われます。暗号化作業を必要としないため、端末の操作に不慣れなユーザーによる「作業漏れ」を防ぎつつ、業務効率も落としません。また、オプションの自動暗号化フォルダーを利用することで、対象フォルダーに平文ファイルを移動するだけで自動的に暗号化が行われます。暗号化したファイルはパスアドレスをダブルクリックで開けるほか、拡張子の変更もありません。

さらに、サービスは導入企業のみならず、サプライヤーにおいても同一の暗号化キーによる運用が可能です。ちなみにセキュリティガイドラインに記載されている「機密区分や重要度に応じた情報の管理」といった部分に関しても、InterSafe FileProtectionで対応可能です。

・セキュリティ USB作成の「InterSafe SecureDevice Ultimate」

InterSafe SecureDevice Ultimateは、市販の汎用USBメモリをセキュアなUSBメモリに 変換します。パスワード認証によるロック機能とメモリ領域の暗号化を備えており、盗難紛失時の対策としても有効です。セキュリティガイドラインに記載されている「USBメモリのデータ消去」についても対応可能です。

4.復旧

最後に復旧対策として、前述した「InterSafe FileProtection」に付与されているバックアップ機能をご紹介します。

InterSafe FileProtectionによって暗号化ファイルが保存されると、サーバーまたはクライアント端末内にあるフォルダーにバックアップファイルを保存します。このフォルダーは第三者がアクセスできないセキュアなフォルダーです。保存と同時にセキュアなバックアップが作成されることから、データ復旧対策として有効です。

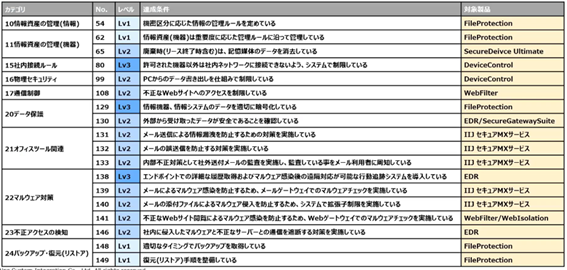

セキュリティガイドラインの合計18項目に対応

このように「侵入前」「侵入後」「データ保護」「復旧」という4つの視点に対応するソリューションを導入することで、セキュリティガイドラインのうち、計18項目をカバーすることが可能です。当ガイドラインへの対応を早期に完了させるという意味でも有効ですので、ぜひご検討ください。